Container Elastic Stack para visualização de logs do Proxy Squid

Compartilho neste artigo a minha primeira experiência com o projeto Open Source Elastic Stack, um conjunto de ferramentas para coleta, tratamento e exibição de logs. Demonstrarei como utilizei o Elastic Stack para coletar, tratar e apresentar os logs de acesso do Squid.

[ Hits: 14.608 ]

Por: Thiago Murilo Diniz em 28/07/2017 | Blog: https://br.linkedin.com/in/thiagomdiniz

Visualizando os logs no Kibana

Acesse a interface web do Kibana e clique no menu "Discover". Conforme Figura 7, o Kibana o avisará de que ainda não foi definido um "index pattern". O Kibana precisa que, ao menos, um "index pattern" seja configurado para que possa identificar em qual índice do Elasticsearch serão executadas as consultas e análises. Neste caso, como sabemos que os índices que serão criados no Elasticsearch terão o prefixo "filebeat-", digitaremos filebeat-* no campo "Index name or pattern". Após digitar, aguarde cerca de 3 segundos para que o Kibana atualize o campo "Time-field name" com o valor "@timestamp" e então clique no botão "Create" (Figura 8): Com isso, clicando novamente no menu "Discover", você visualizará os "documents" indexados no Elasticsearch. Perceba que cada "document" possui os campos mapeados pelo Logstash através do plugin "grok" e também os campos de geolocalização criados pelo plugin "geoip" (Figura 9). A partir daí, o Kibana nos permitirá gerar visualizações e dashboards para exibição das informações coletadas dos logs de acesso do Squid.

Pode-se observar na Figura 10 o menu "Visualize", que permitirá criar visões como gráficos, tabelas, mapas etc: Ao clicar em "Create a visualization" você deverá escolher o tipo de visão que irá criar (Figura 11):

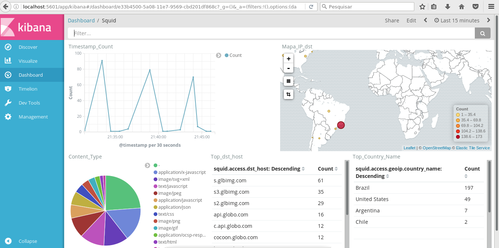

Após selecionar o tipo de visão, selecione o índice do qual as informações serão extraídas (Figura 12): Pode-se observar na Figura 13, que os campos extraídos dos logs de acesso do Squid e indexados no Elasticsearch estão disponíveis para utilização nas visões: Após criar as visões, você poderá juntá-las em uma só tela criando um dashboard. Para criar um dashboard, clique no menu "Dashboard" e depois em "Create a dashboard" (Figura 14): E por fim, você terá um dashboard exibindo as visões adicionadas ao mesmo (Figura 15): Caso você queira utilizar o dashboard de exemplo que criei na Figura 15, faça download dos arquivos de configuração das visões e do dashboard, clique no menu "Management" e depois em "Saved Objects" (Figura 16): Depois, conforme Figura 17, clique no botão "Import" e selecione primeiro o arquivo "visualizations.json". Depois clique em "Import" novamente e selecione o arquivo "dashboard.json". Com isso, o dashboard exibido na Figura 15 ficará disponível no menu "Dashboard".

Conclusão

Após esta experiência, percebi o quão poderoso é o Elastic Stack e a infinidade de coisas que se pode fazer com estas ferramentas.Para dar alguns exemplos, poderíamos indexar dados de NetFlow para análise de tráfego de rede, utilizar outros Beats como o PacketBeat ou MetricBeat, gerar alertas com o Watcher ou ainda integrar o Logstash com Nagios ou Zabbix.

Referências

- Elastic Stack and Product Documentation | Elastic

- https://hub.docker.com/r/sebp/elk/

- elk-docker

- Elasticsearch Architectural Overview - Building VTS

- Anatomy of an Elasticsearch Cluster: Part I - Insight Data

- Mapping | Elasticsearch Reference [5.5] | Elastic

2. Preparando o ambiente

3. Subindo o Elastic Stack

4. Visualizando os logs no Kibana

Personalizando seu lilo no Debian

GSlapt - Gerenciando os pacotes de seu Slackware

Experiência de pós-instalação do openSuSE 11.1 Linux

Thiago, já utilizo o ELK a um bom tempo, sabe me dizer se existe integração do Squid do Pfsense para o ELK?

Olá Anderson!

Não tenho muita experiência com pfSense, mas por ser um BSD acredito que seja possível instalar o Filebeat.

Encontrei dois artigos que podem te ajudar:

https://rareintel.com/2016/07/10/installing-logstash-filebeat-directly-pfsense-2-3/

https://extelligenceblog.it/2017/07/11/elastic-stack-suricata-idps-and-pfsense-firewall-part-1/

No último diz o seguinte:

Se você usa pfSense 2.3.4:

http://pkg.freebsd.org/freebsd:10:x86:64/latest/All/

Se você usa pfSense 2.4 (Released in October 2017):

http://pkg.freebsd.org/FreeBSD:11:amd64/latest/All/

O nome do pacote nestes repositórios é "beats-6.1.1_1.txz".

Outra possível solução seria usar o parâmetro "access_log" da configuração do Squid pra tentar enviar os logs diretamente ao Logstash ou para outro sistema via syslog que possua o Filebeat:

http://www.squid-cache.org/Doc/config/access_log/

Espero ter ajudado.

Abç!

[2] Comentário enviado por thiagodiniz em 18/01/2018 - 19:50h

Olá Anderson!

Não tenho muita experiência com pfSense, mas por ser um BSD acredito que seja possível instalar o Filebeat.

Encontrei dois artigos que podem te ajudar:

https://rareintel.com/2016/07/10/installing-logstash-filebeat-directly-pfsense-2-3/

https://extelligenceblog.it/2017/07/11/elastic-stack-suricata-idps-and-pfsense-firewall-part-1/

No último diz o seguinte:

Se você usa pfSense 2.3.4:

http://pkg.freebsd.org/freebsd:10:x86:64/latest/All/

Se você usa pfSense 2.4 (Released in October 2017):

http://pkg.freebsd.org/FreeBSD:11:amd64/latest/All/

O nome do pacote nestes repositórios é "beats-6.1.1_1.txz".

Outra possível solução seria usar o parâmetro "access_log" da configuração do Squid pra tentar enviar os logs diretamente ao Logstash ou para outro sistema via syslog que possua o Filebeat:

http://www.squid-cache.org/Doc/config/access_log/

Espero ter ajudado.

Abç!

Muito obrigado Thiago.

Vou testar tudo isso em um Lab.

Anderson,

Você não precisar instalar o filebeat, desde que você tenha o java instalado, basta baixar o .tar.gz, extrair e entrar na pasta do filebeat e executar ./filebeat e ele irá executar.

Att,

Patrocínio

Destaques

Artigos

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Como criar um make.conf no Gentoo (para iniciantes)

Como instalar o Open WebUI para Ollama no Gentoo (com systemd)

Dicas

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Removendo a trava de versão do Project Brutality para GZDoom/UZDoom

Tópicos

É o fim da produção de hollywood e da netflix... (2)

O que você está ouvindo agora? [2] (230)

Top 10 do mês

-

Xerxes

1° lugar - 148.648 pts -

Fábio Berbert de Paula

2° lugar - 62.083 pts -

Buckminster

3° lugar - 33.314 pts -

Sidnei Serra

4° lugar - 25.903 pts -

Alberto Federman Neto.

5° lugar - 22.681 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 21.378 pts -

Daniel Lara Souza

7° lugar - 20.742 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 20.155 pts -

edps

9° lugar - 19.687 pts -

Andre (pinduvoz)

10° lugar - 17.843 pts