Criando cluster com o PFSense

A redundância é um fator importante em uma rede. Este artigo ensina como criar uma redundância com duas máquinas utilizando PFSense, fazendo FailOver com dois clusters.

[ Hits: 52.458 ]

Por: Leonardo Damasceno em 15/12/2009 | Blog: https://techcraic.wordpress.com

Introdução

- Duas máquinas com PFSense

- Três placas de rede para cada máquina

- Cinco cabos de rede

- Switch para LAN

Se você tem tudo isso, podemos começar o planejamento. Teremos duas máquinas com PFSense, onde as duas são "iguais", com as mesmas regras, ou seja, basta fazer o backup e restaurar na outra máquina.

Sincronizaremos os dois PFSenses, definindo quem será o master e quem será o backup, ou seja, será passado um cabo do PFSense Master para o PFSense Backup, quando um falhar, o outro assume, fazendo FailOver.

A questão do cluster será configurada no menu CARP, em Firewall > Virtual IP.

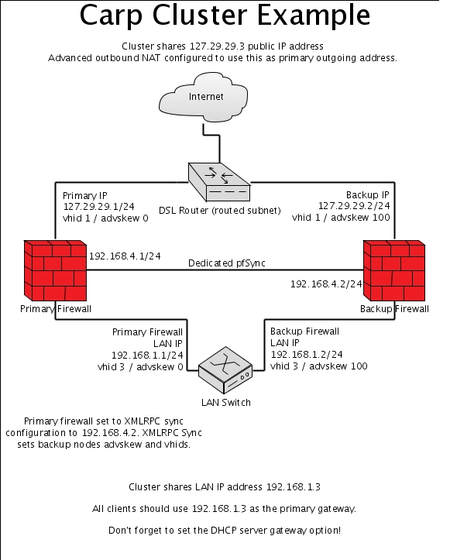

Então vamos ver como ficaria o fluxograma:

Criando CARP Cluster

Vamos criar a interface SYNC, que será a nossa interface de sincronização entre os dois firewalls, acesse:Interface>OPT1

Uma pergunta básica que sempre me fazem: "Por que OPT1?"

O PFSense, assume duas interfaces, WAN e LAN, após isso, virão: OPT1, OPT2, OPT3... Mas não se preocupe porque você pode e vai modificar esse nome para SYNC.

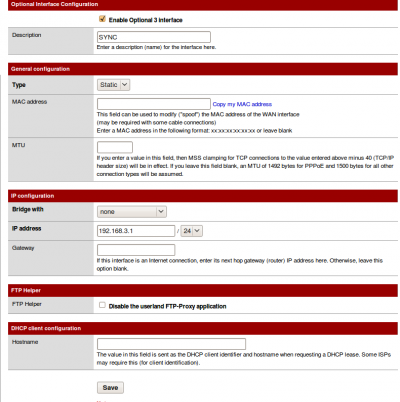

Quando acessado o menu Interfaces, na opção OPT1 você deverá deixar a tela igual a essa: Note que em "Description" está "SYNC", para você provavelmente estará "OPT1". Então modifique conforme na imagem e em "IP address" defina o IP e a máscara de rede, no meu caso estou usando 192.168.3.1/24. Esse será o IP/Máscara da minha interface, que agora tem o nome de "SYNC".

Após alterar, clique em Save e depois confirme a sua alteração, clicando em "APPLY CHANGES".

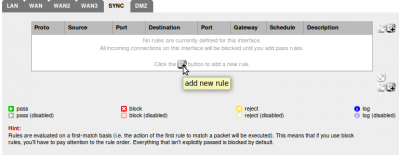

Agora vamos criar uma regra para que todo o tráfego nessa interface, que tem a origem de PFSense Master e destino de PFSense Backup, seja liberado.

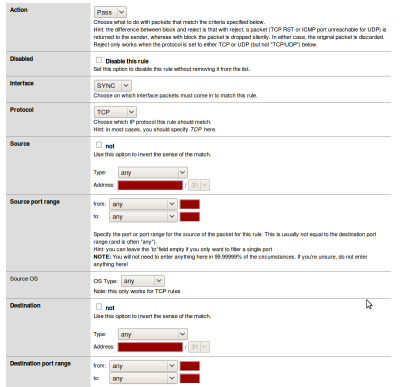

Clique em Firewall > Rules. Selecione a aba SYNC e clique no "+" para adicionar uma nova regra, dessa maneira: Após clicar no botão "+", vamos adicionar a regra com a seguinte configuração:

- Action - PASS (a regra é para acesso, ou seja, PASS. Caso a regra fosse para bloqueio, usaríamos BLOCK ou REJECT)

- Disabled - null (ou seja, não marque essa opção)

- Interface - SYNC (pois estamos aplicando essa regra na interface SYNC)

- Protocol - TCP (o protocolo para a comunicação usado é o TCP/IP)

- Source - Selecione em "Type" a opção "ANY", clique em Advanced e selecione "ANY" também.

- Source OS - Any

- Destination - Selecione em "Type" a opção "ANY", clique em Advanced, e selecione "ANY" também.

- Destination port range - Any (estando para "From", quanto para "To")

Agora vá ao final da página e coloque a descrição em "Description":

Description - Sincronização FW LEFT -> FW RIGHT (onde FW Left é o meu Master, o firewall que estou alterando agora e Right será o meu Backup)

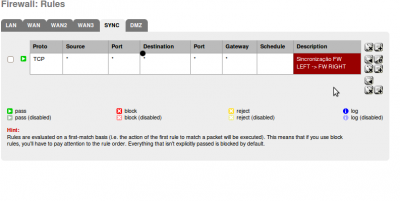

Veja no exemplo: Pronto, basta clicar em "Save" e depois aplicar as modificações clicando em "Apply changes", como nessa imagem: Agora faça o mesmo para o firewall Right, ou seja, o firewall Backup. Modifique o nome da interface, adicione a mesma regra.

Após consultar as regras existentes na interface SYNC, deve ficar assim: Ainda no firewall backup, vamos clicar na opção Firewall > Virtual IPs e acessar a aba "CARP Settings". Faça apenas duas modificações:

- Synchronize Enabled - Marque essa opção

- Synchronize Interface - Selecione "SYNC"

Depois clique em "SAVE" ao final da página.

Vamos voltar ao firewall Master e fazer o mesmo procedimento, mas com algumas alterações.

Vá ao menu Firewall > Virtual IPs e acesse a aba "CARP Settings", agora marque e selecione algumas opções:

- Synchronize Enabled - Marque essa opção

- Synchronize Interface - Selecione "SYNC"

- Synchronize rules- Marque essa opção

- Synchronize NAT - Marque essa opção

- Synchronize Virtual IPs - Marque essa opção

- Synchronize to IP - Coloque o IP que foi definido na interface SYNC do Firewall BACKUP

- Remote System Password - Vamos utilizar o password "teste"

Clique em "SAVE".

2. Finalizando a configuração

Segurança em seu Linux (parte 2)

NoCatAuth - Construindo um firewall/gateway autenticado

Slackware 11 + kernel-2.6.18 + Layer7 + iptables

Conexões redundantes e com balanceamento de carga - Ubuntu 9.04

Configurando firewall básico para compartilhar internet

Olá,

Me desculpe a pergunta, O que é o PFSense?

Olá cleysinhonv,

PFSense é um firewall com interface gráfica que é rodado em um FreeBSD.

Hoje, o PFSense está na versão 1.2.2, ele é muito utilizado em grandes redes.

Pode-se dizer, que ele é uma "alternativa" ao iptables, Mikrotik e outros firewalls de grande conhecimento.

Um abraço.

Olá,

Primeiramente Parabéns por mais um artigo bem detalhado e objetivo. Tenho uma dúvida sobre PFSense, como faço para configurar um ip secundário em uma interface do PFSense, por exemplo, ETH0:0 192.168.0.1 no caso do Linux.

Abraços.

Para o seu caso fhferreira,

acho que a opção "Virtual IP" no menu "Firewall" ( Firewall > Virtual IP ) vai servir :).

Você vai criar um IP Virtual na interface "X" que você vai definir, e também vai definir outras opções.

Um abraço.

Muito bom seu tutorial, para quem não conhece o pfsense é o melhor firewall que

existe. Uso ele para compartilhar a internet em dois hoteis como gateway.

Mas não estou conseguindo fazer o traffic shaper limitar a taxa de downloads e upload

por exemplo . DOWNLOAD 15kbps e UPLOAD 15kbps

Para a classe de ips : 192.168.0.10 ate 192.168.0.50 por exemplo.

tem como vc me ajudar.

Obrigado

nps, quanto a ser o melhor que existe dai ja é exagero neh ;D

É, acho que exagerei. O IPTABLES do Linux é muito bom tambèm.

y2h4ck, concerteza o PFsense é um dos melhores, e pra mim é a melhor solução livre de firewall com interface web.

Já pelo lado "pago", pra mim o melhor se chama MIKROTIK.

Respondendo a pergunta do nps:

Eu não aconselho utilizar o Traffic shaper, porque:

Simplismente ele não funciona, pois para utiliza-lo você precisa de alguns modulos no kernel, e não adianta ativar, você realmente tem que compilar o kernel e ativa-los. Um deles é o: dummynet

Uma ótima ferramenta para isso é o WebHTB, onde fiz um tutorial de instalação, acho que é um dos primeiros em português e de autoria própria:

http://www.vivaolinux.com.br/artigo/Instalando-o-WebHTB

Existem algumas alternativas pagas para controle de banda, mas nunca testei.

Lembrando que ainda existem HTB e CBQ em modo texto.

Boa sorte :)

Vale só complementar que saiu a 1.2.3 e com mudanças significativas no Load Balance, corrigiram o problema de ficar caindo, na minha opinião só falta o dansguardian nele para ficar completo.

Cara eu lhe enviei um email...só mandei aqui pra confirmar !

Vllw

Legal, meu CARP esta funcionando sem problemas, mas além de firewall, meu PFSense também tem o Squid rodando. COmo faço para que o Squid slave assuma caso o master caia?

Até pensei em alterar a configuração do meu navegador para o IP do VIP, mas sem sucesso.

Vi algumas coisas na net sobre fazer um NAT para o loopback, mas não entendi muito bem...

Tem alguma dica?

Valeu!

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Como cortar as partes de um vídeo com passagens de áudio em branco

Tiling automático no KDE Plasma

SNMP Scan no OCS Inventory só funciona com HTTPS corretamente configurado

Tópicos

Links importantes de usuários do vol (4)

GOG confirma suporte oficial ao sistema Linux: "o trabalho começo... (2)

Para os fãs de DOOM, um vídeo do Romero (com dublagem em pt-br disponí... (2)

Top 10 do mês

-

Xerxes

1° lugar - 122.881 pts -

Fábio Berbert de Paula

2° lugar - 57.470 pts -

Buckminster

3° lugar - 26.605 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 19.412 pts -

Alberto Federman Neto.

5° lugar - 19.023 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 18.579 pts -

Daniel Lara Souza

7° lugar - 18.030 pts -

Sidnei Serra

8° lugar - 17.869 pts -

edps

9° lugar - 17.754 pts -

Andre (pinduvoz)

10° lugar - 16.455 pts