Deface: A arte de desconfigurar sites

Neste artigo mencionarei de maneira simples técnicas de deface e irei citar alguns sites que lhe ajudam a se prevenir desta técnica.

[ Hits: 75.230 ]

Por: Perfil removido em 03/11/2009

Técnicas de deface

PHP injection é uma técnica que consiste em entrar no shell do site e subir arquivos, SQL injection permite inserir dados no site e/ou apagar as tabelas do banco de dados, XSS ou Cross Site Scripting é uma técnica que tem como objetivo explorar códigos de javascript e ler cookies para uma possível invasão.

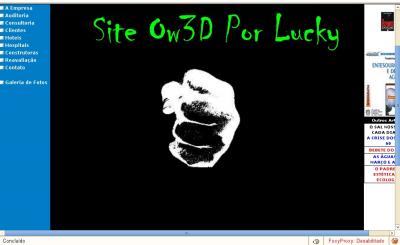

Apesar de eu ter provas o suficiente para comprovar esses ataques, não vou citar o endereço dos sites invadidos, isso será mantido no mais absoluto sigilo, até porque esse ato seria antiético, porém pretendo daqui por diante mostrar a desconfiguração de um site sem apresentar o endereço de tal site.

Em seguida demonstrarei a imagem de um shell do site, para entrar nesse shell foi preciso um exploit (código para explorar a falha do site), dentro do shell o defacer tem a facilidade de subir (enviar arquivo) para tal site, como por exemplo uma index.html feita pelo próprio defacer ou copiada de outro site.

O meu conceito de antiética se refere ao administrador do site que não está preocupado com a segurança do seu site, ou pior, com o site de tal empresa.

Quando tal site é invadido ou na gíria de um defacer, "ownado", a mídia menciona tal defacer como um hacker, entretanto é a mídia que sujou o termo hacker devido o desconhecimento desse mundo, posso lhe garantir que hacker é aquele que respira tecnologia, é aquele que ama o que faz e por isso tem talento, entretanto esse hacker é um mau hacker chamado cracker e um bom hacker é capaz de impedir ou detectar tal cracker de sua invasão.

Colocando as provas na mesa

Para quem não sabe o que é o shell do site, apresentarei agora, veja na imagem abaixo: O defacer entra no shell do site utilizando um exploit (código que explora a falha em PHP), essa técnica é chamada de PHP injection, dentro do shell é possível enviar um arquivo para o site e desta forma desconfigurar o site.Site invadido ou "ownado"

Quando um site é invadido ou ownado, ele fica assim: Ou assim: Na próxima página veremos como se prevenir desses ataques.2. Como se prevenir desses ataques

Configurando o Vivozap HUAWEI EC325 no Linux

Navegando na internet com (mais) segurança usando extensões no Mozilla/Firefox

Uma geral pela configuração pós-instalação do Slackware

Servidor SSH (Secure Shell Hosting)

Não precisamos de antivírus, eles sim

Melhorando o nível de segurança com chflags

Instalando e integrando o amavis e o viruscan no sendmail

Jails em SSH: Montando sistema de Shell Seguro

O assunto é interessante, mas faltou um pouco mais de conteúdo.

Espero que tenha uma continuação.

Concordo com o teixeira,

Para melhorar o artigo seria interessante uma breve explicação;

- como definir qual exploit usar (o melhor lugar para se achar exploit é o milw0rm

http://www.milw0rm.com/

- como verificar vunerabilidade do site atraves de alguma ferramenta (Nessus um exemplo)

- como lançar um ataque.

ficou um pouco superficial o assunto.

Mais a ideia é boa.

FLW

Muito superficial. Parece que o autor só quis mostrar que é "hacker" :)

O artigo tem como objetivo mostrar o que é Deface e como se prevenir,e não ensinar os outros a invadir sites.e atacar servidores,por isso que ele está na categoria "Segurança".

Wagner fez alguns comentarios que seriam interessantes para o artigo, mas entendo que sua idéia foi mais mostrar o que é.

---

Renato de Castro Henriques

CobiT Foundation 4.1 Certified ID: 90391725

http://www.renato.henriques.nom.br

A mim pareceu que quanto mais sofisticado e interativo for o site, mais facilidades ele tem de ser crackeado.

Ou seja, se usa CMS, bancos de dados, etc.

Um site em HTML "puro" seria mais - ou menos - atingido por essas mesmas ferramentas que você mencionou?

esperamos continuação, principalmente com a citação do milw0rm!

minha juventude era usar r57 na query string dos outros, bons tempos. Meu preferido até hoje é sql injection, pode-se dizer que sql injetion é como fazer poesia :P

[]'s

Um site em HTML é bem mais seguro do que sites feitos em PHP,sites em PHP podem ser explorados utilizando o exploit c99shell.Um site feito em HTML puro não será afetado por essas técnicas,entretanto pode ser afetado por outra técnica especial para HTML.

Concordo, não achei o artigo muito informativo.

Poderia ter sido mais rico em detalhes. Poderia ter falado muito mais sobre a SQL Injection, PHP Injection e XSS, que são as mais conhecidas por permitirem defaces, e que prometeu falar. \"

Bom, até onde sei Deface é crime. Acho estranho os moderadores permitirem um artigo onde o próprio "autor" cita que "invadiu" os sites mas não vai citar as URLs.

Enfim, IMHO

"Para quem não sabe o que é o shell do site, apresentarei agora, veja na imagem abaixo: "

Shell do site é osso hum? Não vi nenhum embasamento realmente técnico que faça o artigo ser util tendo ainda como agravante meu parágrafo anterior.

É questão de encaixar o crime em algo tipificado pela lei comum, já que pelo que sei os crimes de informática ainda não estão bem tipificados (está transitando no senado desde 1999 ou 2000 eu acho). Um delito de informática "puro" (ex: acessar um servidor, mas não tirar proveito econômico, apagar algo (causar dano), etc.) acaba não sendo crime.Se o cara só entra, mas não causa nenhum efeito tipificado pela lei, não é crime.O desconfiguramento do site foi feito por outra pessoa,entretanto não disse que o Deface fui eu que fiz,até porque se você digitar no google "index.php?=c99shell" em paginas em português,encontrará vários sites já com a c99shell incluida,

O Artigo visa a segurança nos sites,porém existe vários crimes no Brasil que não são levados com importância,por exemplo: pirataria de software,O Windows XP original custa 499 reais e qualquer um pode comprar com um vendedor ambulante por 10 reais,e depois todo mundo faz copia do sistema,muitas pessoas e empresas não pagam o licenciamento do Windows para estar dentro da lei.Você realmente acha que o governo está preocupado com os crimes relacionados a informática?.

Desculpa pela franqueza, mas achei estupidamente fraco. Não vejo graça nenhuma em ficar mostrando os próprios dotes, muito menos incentivar a galera mais nova (idade) a ficar perdendo tempo com inutilidades.

Ah, e antes de qualquer reclamação por usar o termo 'inutilidade', lembro que cada um tem sua opinião. Acho sim uma inutilidade. Pontos muito mais relevantes sobre o tema podem ser abordados, sem incitar ações que beiram a marginalidade.

E é bom lembrar que algo não precisa estar tipificado em detalhes na lei para ser enquadrado como ilegal. Faz isso com sites como a globo.com e vê o que vai dar.

eu aceito críticas de todos para que eu possa evoluir ainda mais,em relação a globo,o site da globo foi invadido em 2006,e nunca se teve noticias de que os defacers foram presos.

aqui o artigo:

http://www.zone-h.com.br/content/view/70/11/

Quer dizer que está tudo bem, então? Não indo p cadeia, pode botar p quebrar? Não é bem isso q deveria ser incentivado por aqui. :(

Não estou ensinando ninguém a fazer Deface,mais sim a se proteger dele,para uma pessoa se proteger é preciso primeiro que ela saiba o que tal técnica pode lhe causar,por essa razão coloquei o artigo na área "Segurança" para dar noção do que é,e como se proteger.

Interessante o conteúdo...

A meu ver o autor não esta incentivando ninguém a praticar. Nenhum tipo de invasão vai de cada um achar o que é certo ou errado. Se deve fazer ou não...

Sr. Unix parabéns pela iniciativa.

Att.

Jeferson Roseira

Olha, o assunto é interessante sim, tanto que o artigo foi acessado muitas vezes...

não o considero muito resumido... pq deface é assunto polemico e entendo porque não tem detalhes, mais detalhes,

o autor não pode ensinar as pessoas a fazer deface, porisso não pode detalhar muito..

ele não está incentivando, não,

está informando.

Incentivando involuntariamente,poderia , se estivesse detalhando, como pediram alguns usuários.

y2h4ck... ele não pode ser "util", precisa ser geral... senão ensina a fazer deface...

Parabéns Sr. Unix, oroginal, diferente e é assunto que poucos conhecem.

O artigo é muito interessante, inclusive se o pessoal quiser ver mais, basta entrar no www.youtube.com e digitar c99 na barra de pesquisa e vai ter um vídeo de um cara que invade um determinado site. Eu tive a desagradável surpresa de ter meu site invadido, mas o "hacker" só faltou deixar o nome dele nos logs. É só verificar nos logs do apache que tu acha tudo o que foi feito no site, no meu caso a empresa onde trabalho tem um programa que simula um servidor de correio, o meu "hacker" tinha uma conta, acessou o site, entrou se logou e mandou o uma mensagem para ele mesmo (no caso anexou o script c99.php), após foi só ir pro abraço. Entrou no site e carregou anexos, apagou arquivos, etc.. Detalhe, ele só conseguiu isso porque na pasta as permissões eram 777 (para o pessoal poder anexar, baixar arquivos). Levei um dia lendo logs para descobrir, descobri, entreguei, mas o cara negou tudo, parecia um deputado na comissão de ética. E como na empresa não tinha nada assinado que ele tinha recebido a conta ficou por isso mesmo, era a minha palavra contra a dele. Graças a amigos consegui algumas dicas para bloquear esses scripts php. A seguir vai uma:

<Directory /var/www/anexos/>

php_flag engine off

Order allow,deny

allow from all

</Directory>

Essa configuração não permite que execute arquivos php em determinadas pastas, ao tentar acessar o arquivo em vez do "hacker" ganhar o script vai fazer download do arquivo.

Obrigado para o pessoal que reconheceu o objetivo do artigo,porque fui mal interpretado pela maioria e recebi conceito 3.5,não estou aqui para criar marginais e sim especialistas em segurança.Obrigado a todos pelas suas idéias e críticas.

Bem, de qualquer forma o problema existe e devemos ter o necessario respeito por ele enquanto buscamos as mais diversas maneiras de nos precaver para nao sermos vitimas de crackers.

Depois da invasao nao adianta reclamar.

De hackers no entanto ninguem se livra, pois somos hackeados 24 horas por dia.

O assunto e` interessante.

Que tal ir um pouco mais a fundo, dando enfase nas tecnicas de defesa e em seus porques?

Um pensamente que me ocorreu:

Um "defacer" está para um "webdeveloper" assim como

um "pichador" está para um "grafiteiro"...

E ae Sr. Unix!

Até entendo o que você quis passar no seu "artigo", achei bom, nota 4, pra uma introdução ao Deface está de bom tamanho, mais falar:

"Um delito de informática "puro" (ex: acessar um servidor, mas não tirar proveito econômico, apagar algo (causar dano), etc.) acaba não sendo crime. Se o cara só entra, mas não causa nenhum efeito tipificado pela lei, não é crime."

Você estava brincando quando disse isso né? Imagine você e sua familia bem a vontade na sua casa em uma tarde de domingão, ai do nada entra um desconhecido na sua casa sem a "autorização" de vocês, claro, vocês irão reclamar, ai ele vira pras todos da casa e diz: "Calma, só estou olhando, não vou fazer nada não!" Pelo o que você disse acima, seria normal alguem entrar, "Ah, então blz, olha mas não faz nada não tá?". POxa vida. Já que você tem provas o suficiente para comprovar o ataque ao site, no minimo, você deveria ter "entregado" este artigo ao administrador do site, explicando de que forma você conseguiu tal informações, juntamente com todos seus dados pessoais! Já pensou se o administrador do site resolve explorar seu sistemas em buscas de indicios ou eventualmente ele contrate um especialista forense e descobre que alguem esteve lá, só torça pra não te acharem meu amigo! Hahahaha!

"É o Brasil minha gente!"

Olá bpiero,

Você é um membro antigo do VOL e merece satisfação (assim como muitos outros que comentaram aqui). A princípio o artigo não passou pela aprovação da moderação, porém o autor vem alterando o texto e solicitando publicação a 2 meses. No final das contas minha capacidade de avaliação de texto foi colocada em cheque e fui até acusado de implicância pessoal pelo autor deste.

Como a moderação é imparcial, para provar ao autor que o artigo não estava bom o suficiente para publicação, decidi liberá-lo para que ele pudesse sentir através dos comentários que minha avaliação era pertinente.

Enfim, moderar às vezes é muito difícil viu, vira e mexe recebo pedradas de membros que não concordam com minhas posições.

Termino aqui deixando minhas desculpas ao membros pelas falhas na moderação e inclusive ao autor deste artigo por eu ter exposto assuntos que deveriam permanecer em sigilo, mas como o texto foi publicado, fez-se necessária minha justificativa ao aprovar o mesmo.

Um abraço.

No tocante a tipificação do crime, creio ser suficiente provar em juízo que houve prejuízo financeiro, cessação de lucros, e até mesmo dano moral.

Causar prejuízo com dolo é crime em qualquer lugar do mundo.

Se meu filho pixa a fachada da casa do vizinho, ou joga tinta em sua piscina eu TENHO de reparar o dano, mesmo que o código penal não cite em nenhum de seus artigos o "pixar fachada de residências" ou "verter tinta em piscina de terceiros".

Pode-se perfeitamente quantificar o tamanho de tal prejuízo e a Justiça decidirá se houve também dano moral e de que forma ele será reparado.

Uma loja virtual pode demonstrar com exatidão o quanto deixa de ganhar em um dia de inatividade.

Um blog que tenha seu conteúdo modificado, e cujo proprietário tenha o bom hábito de conservar backup, também poderá demonstrar alguma modificação de conteúdo, que venha a ser danosa à imagem pública de alguém;

Também tem como rastrear o site para descobrir o real responsável pela ação maléfica.

Nada impossível.

Difícil, chato, trabalhoso, talvez, mas não impossível.

Que é que o colega vfs - ou outros profissionais do Direito - nos diz?

Eu acho que alguns usuarios interpretaram mal o artigo do cara. Na minha opiniao este artigo esta muito superficial, podia ter muito mais informações tecnicas, em momento algum ele pregou que o deface nao e crime ele apenas deu a opiniao dele, agora os users que acham que é crime, é que estao se achando os donos da verdade.

Há uma grande diferença entre deface e outros tipos de hacking, no deface o atacante troca apenas a index deixando alguma mensagem de protesto ou alguma mensagem de ideologia do grupo. O site atacado terá sim prejuízo por ficar 2 dias com a pagina pichada como foi falado ai em cima, mas isso é consequencia da má configuração de seu servidor e falhas de programação, graças ao defacer o "dono da loja virtual" vai saber que seu sistema tem falhas. Se fosse um hacker nao iria mudar a index e sim roubar os dados e provavelmente quando o admin soubesse que o site estava vulneravel o prejuizo seria bem maior que os 2 dias em que o site ficou off.

Enfim, eu acho que o autor desse artigo quis focar nessa parte, porem como faltou conteudo tecnico e algumas explicações mais profundas ocorreu uma má interpretação dos usuarios o que desviou totalmente o foco do artigo.

Esse assunto deface e polemico, talvez nunca cheguemos a uma conclusao final, agora sem querer expor o que na minha opiniao e um dos melhores grupos de deface do Brasil o Red Eye, vejam os sites recentemente pixados por eles:

tvglobo.videoshow.globo.com

tvglobo.maisvoce.globo.com

demitidas.virgula.uol.com.br

Na minha opiniao o deface ta longe de ser um crime...

André.

Eu também acho que faltou um pouco mais de conteúdo no artigo mais não podemos jogar pedras até porque com todas essas criticas não construtivas vocês acham que o joão vai mais perdem seu tempo escrevendo artigos para a nossa comunidade? então tai acho que ele pode talvez continuar o assunto em outro artigo porque não? ele já deu o primeiro passo.

Outra coisa o nosso amigo andre227 comentou que "Se fosse um hacker não iria mudar a index e sim roubar os dados e provavelmente quando o admin soubesse que o site estava vulneravel o prejuizo seria bem maior que os 2 dias que o site ficou off."

Quero dar minha opinião caro andre227 acho que você se equivocou e muito, primeiro existem varias definições para "hacker" mais eu garanto a você nenhuma delas é especifica então eu acho que não seria você que teria uma. Lembre-se que graças a grandes hackers que o nosso principal intuito que é o linux existe e também varios outros sistemas certo !

Então não defina hacker como criminosos porque foi o que você quis dizer eu fiz um curso de ética hacker e não é nada disso que você disse ai entendeu, preste bastante atenção porque hoje até a mídia já controla o termo hacker porque já deu muito o que falar porque um "desgraçado que não tem o que fazer e que também não conhece nada de programação como os script kids que pegam tudo pronto em forums espalhados por ai fazem esses atos de vandalismo e diz ser o cara EU SOU HACKER" esse tipo de ato é crime e podemos dizer que não foi feito por um hacker e sim por um "cracker que na verdade é um termo que se refere a hacker que são feras em quebrar senhas mais que hoje está sendo muito utilizado pra definir o hacker do mau" eu acho que devemos primeiro saber o que estamos postando. Me desculpe se em algum momento me equivoquei mais é isso mesmo>>>>>

Falar sobre segurança é sempre bom, mas este artigo está bem fraco, não ensinou nada, apenas deu definições de vandalismo virtual.

Sr. Unix primeiramente não ligue para as criticas não construtivas afinal de contas não podemos agradar a todos continue postando seus artigos.

Caro antoniojbs voce afirmou ter feito um curso de "Etica Hacker", de 2 uma, ou voce nao prestou atenção nas aulas ou não compreendeu o que eu escrevi. O termo HACKER abrange várias áreas como foi citado por você, porém como estamos falando de UMA AREA APENAS dá para fácilmente entender a área em que eu empreguei o termo. É fato que sua definição de hacker está correta, não é necessário fazer um curso pra saber isso, mas o que você não entende é que para os leigos isso JAMAIS será entendido como um cracker, pra você ter uma ideia, já foi proposto para o MELHOR DICIONARIO DO MUNDO, o de OXFORD mudar os termos de HACKER e CRACKER, porém não foi aceito, onde alegaram que o termo HACKER já é conhecido mundialmente como um "VANDALO DA INTERNET", por isso não adianta chorar.

E NAO VOU MUDAR MEU PENSAMENTO, o nome do artigo é DEFACE e para mim o deface é muito diferente e menos nocivo do que um ataque "HACKER".

Mas enfim, com seu comentário você desviou totalmente o foco da discussão que é sobre DEFACE e que não é só quebrar senha como você citou, substitua a palavra HACKER em meus comentários por CRACKER, faça como quiser.

caro andre227 sei que meu comentario foi além e fugiu um pouco mais peço desculpas por ter me equivocado apenas deixei o meu pensamento assim como você deixou o seu.

Eu apenas fiquei um pouco chateado apenas pela frase que você sitou, você sabe como é eu não sou e estou longe demais de ser um hacker mais só pelo fato de conhecer um pouco do mundo deles eu achei que deveria expor minha opinião.

Muitos levam tão a serio essa coisa de vandalo da internet que esquecem do que os grandes hackers já fizeram e fazem de bom e que muitas vezes são prejudicados com isso entendeu.

Então meu caro andre227 quero deixar aqui meu pedido de desculpas até porque numa comunidade todos tem direito de expor sua opinião e você colocou a sua mais também quero deixar claro que também não vou mudar minha opinião kkkkkkkkk kkkk Valeu cara

AFF Pegaram Logo o Print que eu digitei errado =/

Teclado Sem fio FDP =S

Patrocínio

Destaques

Artigos

Audacious, VLC e QMMP - que saudades do XMMS

SUNO OpenSource: Crie um servidor de gerador de música com IA

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Dicas

Script para configurar o DOOM Retro no Linux

Script para organizar janelas em cascata no KDE Plasma 6 (Wayland)

Tópicos

Distro Resolvedoras de Ubuntu (2)

Módulo de segurança warsaw CEF (0)

Top 10 do mês

-

Xerxes

1° lugar - 132.622 pts -

Fábio Berbert de Paula

2° lugar - 60.237 pts -

Buckminster

3° lugar - 36.817 pts -

Alberto Federman Neto.

4° lugar - 25.178 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 20.063 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 19.697 pts -

Sidnei Serra

7° lugar - 19.415 pts -

Daniel Lara Souza

8° lugar - 19.469 pts -

edps

9° lugar - 18.495 pts -

Andre (pinduvoz)

10° lugar - 14.770 pts