FwLogWatch - Analisando Registros do IPtables

Neste artigo, irei abordar o uso da ferramenta fwlogwatch para gerar relatórios de registros do IPtables, tornando sua

leitura facilmente legível, permitindo fazer uma melhor análise dos Logs.[ Hits: 48.724 ]

Por: Perfil removido em 06/02/2012

Automatizando relatórios

Nesta parte do artigo, vou tratar de automatizar a tarefa de geração de relatórios usando o arquivo de configuração "/etc/fwlogwatch/fwlogwatch.config", este arquivo é utilizado para automatizar o processo de criação de relatórios de Logs do IPtables.

Caso você o configure, não será necessário especificar opções junto ao comando 'fwlogwatch' rodado em linha de comando, pois o mesmo irá buscar as informações neste arquivo de configuração.

Não vou tratar de mostrar todas opções presentes no arquivo, e sim as opções que irei utilizar para gerar o relatório automatizado e personalizado que será visto mais adiante, por padrão todas as opções estão desativadas.

Primeiro, edite o arquivo com seu editor predileto:

# vim /etc/fwlogwatch/fwlogwatch.config

Abaixo, é mostrado as opções que foram ativadas para criar um relatório visualizando o tráfego aceito na porta 22 do SSH, e farei comentários descrevendo para que servem:

input = /var/log/firewall/firewall.log

# Mostra a porta de origem no relatório.

src_port = on

# Mostrar a porta de destino relatório.

dst_port = on

# Trata os protocolos diferentes (tcp,udp,icmp).

protocol = on

# Mostra detalhes sobre pacotes TCP.

tcp_opts = on

# A opção abaixo indica um título do relatório personalizado.

title = Porta 22 SSH

# Inclui no relatório o host de destino, no caso você pode trocar o endereço conforme a máquina de destino do pacote.

# Nesse exemplo estou colocando o endereço da máquina que está recebendo a conexão SSH.

include_dst_host = 192.168.213.250

# Com a opção abaixo ativada, irá ser feito um filtro para porta específica.

# A porta 22 do SSH do destino da conexão.

include_dst_port = 22

# Opção para fazer com que o arquivo de saída seja em formato HTML.

html = yes

# Localização do arquivo de saída.

output = /home/edson/ssh.html

# Opção muito interessante para gerar relatórios conforme período, equivale a opção: -l time ('time' podendo ser em dias, horas, minutos, meses e etc).

# abaixo vou mostrar como gerar de 3 horas até o horário atual.

recent = 3h

# As duas opções abaixo correspondem à data inicial e final dos pacotes.

start_times = yes

end_times = yes

# Quantidade de entradas que serão mostradas no relatório, no exemplo 50 ultimas entradas.

maximum = 50

Para finalizar, só falta agora agendar a execução do comando 'fwlogwatch' para gerar os relatórios. No exemplo, vou agendar para gerar aos dez minutos de cada hora todos os dias:

# vim /etc/crontab

Inclua a linha abaixo, no final do arquivo:

10 * * * * root fwlogwatch

Para visualizar o arquivo criado, acesse o diretório e abra com seu navegador.

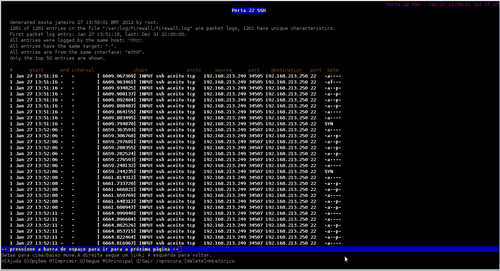

Veja como ficou o arquivo "/home/edson/ssh.html", com todo o relatório gerado através das opções habilitadas conforme mostrado acima, acessado pelo navegador em modo texto:

2. Gerando relatórios via linha de comando

3. Automatizando relatórios

4. Centralizando Logs do IPtables e Acessando via WEB

Tutorial de instalação do H3270 (sources) com SSL no RHEL5 (s390x)

Instalação e configuração do Ubuntu Gusty Gibbon na linha de notebooks HP/Compaq

Mais formatação especial no OpenOffice

Usando Docker para encapsular qualquer aplicação no GNU/Linux

Como fazer RAID 0 com mdadm no Debian

Colocando ícones no menu do Fluxbox

Menu de Aplicativos do Window Maker

Capturando vídeo através do mencoder

VirtualBox: a forma mais fácil de conhecer o Linux sem precisar instalá-lo

Opa, gostei vou tentar rodar aqui. valeu

Amigo muito bom.. tive só um probleminha no OPENSUSE..mas agora esta zerado..!!

Cara, valeu ajudou muito aqui, mas no relatório teria como mostrar os destino externos? pegar acesso aqui da minha rede para uma rede externa

você poderia criar um regra de log antes da regra principal dizendo para registar acessos da sua rede local para um ip externo.

depois é só gerar os relatórios e analisar podendo filtrar também.

Opa!

Muito bom esse artigo, irei testar hj...

Porém uma coisa que numca consegui foi por exemplo, minha politica padrão e DROP de INPUT e FORWARD, gostaria de jogar para log só o que cair nessa politica, dai faria um relatorio so desse tentativas...

teria algums ideia de como fazer isso??

Abraço

Obrigado pelo comentário !

Para gerar o log é só executar a regra que registra antes da regra que irá fazer o filtro.

Abraço !

[6] Comentário enviado por eabreu em 20/04/2013 - 17:29h:

Obrigado pelo comentário !

Para gerar o log é só executar a regra que registra antes da regra que irá fazer o filtro.

Abraço !

hehe Sim amigo isso eu sei... :-D

O problema e fazer um logs do que cair na Politica padrão, entendeu??

Regra:

iptables -P INPUT DROP

Como fazer log dessa regra??

[7] Comentário enviado por PretooOO em 20/04/2013 - 21:57h:

[6] Comentário enviado por eabreu em 20/04/2013 - 17:29h:

Obrigado pelo comentário !

Para gerar o log é só executar a regra que registra antes da regra que irá fazer o filtro.

Abraço !

hehe Sim amigo isso eu sei... :-D

O problema e fazer um logs do que cair na Politica padrão, entendeu??

Regra:

iptables -P INPUT DROP

Como fazer log dessa regra??

Mesma dúvida minha! :D

Testado e aprovado, boa demais essa dica e o melhor, tudo muito explicado, cada passo funcionou perfeitamente.

Muito obrigado.

Bom dia Edson!

Por favor, me diz ai como faço para ver o relatório de meu computador da rede, e não pelo servidor. Digito algo parecido como no sarg? ip_da_maq/squid-reports? Obrigado.

Cara me desculpe, não tinha visto que voce já havia informado no tuto.

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts