Passo a passo: Fedora autenticando usuários no Active Directory

Autenticar o Linux no Active Directory me tomou dias e dias de pesquisa e testes, mas no final acabou se mostrando uma tarefa mais simples do que eu poderia esperar (pelo menos no Fedora e no CentOS). Neste artigo mostro passo a passo como realizar essa configuração.

[ Hits: 89.242 ]

Por: Davidson Rodrigues Paulo em 09/10/2007 | Blog: http://davidsonpaulo.com/

Configurando o Linux: authconfig

# yum install authconfig pam_krb5 nss_ldap

Depois, execute o comando authconfig-tui, uma interface pseudo-gráfica para configuração do método de autenticação do sistema.

Na primeira tela, desmarque todas a opções, exceto essas:

- Utilizar LDAP

- Utilizar Senhas 'Shadow'

- Utilizar Kerberos

- Autorização local é suficiente

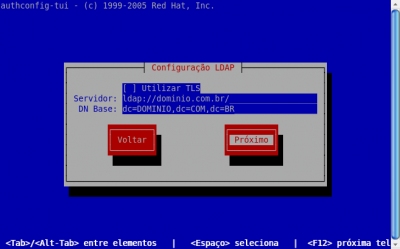

Na próxima tela, no campo "Servidor", digite ldap://[IP | DNS]/ do servidor Windows (ex.: ldap://10.1.0.131/ ou ldap://ads.niteroi.unimed/). Caso você use mais de um servidor, separe-os por vírgula. No campo "DN Base" entre com a base LDAP do Active Directory. Basicamente, se o domínio Windows for EXEMPLO.COM.BR, a base LDAP é dc=EXEMPLO,dc=COM,dc=BR, se o domínio for apenas EXEMPLO, a base LDAP é dc=EXEMPLO.

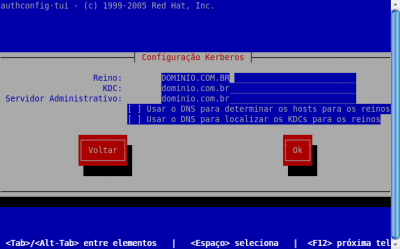

Por último, faremos a configuração do Kerberos. No campo "Reino", digite o nome do domínio Windows (ex.: UNIMED). Em "KDC" entre com o IP ou o DNS do servidor Windows, e em "Servidor Administrativo" o IP ou o DNS do servidor Windows que principal (geralmente o mesmo que o KDC). Clique em "OK".

2. Configurando o Linux: authconfig

3. Configurando o Linux: nss_ldap

4. Criação automática dos diretórios pessoais

Fundamentos do sistema Linux - arquivos e diretórios

Instalando um sistema Debian GNU/Linux completo em 20 minutos

Hyperic HQ: monitore sua rede like a boss

Slackware no notebook Toshiba Satellite M55-S3262

Fundamentos do sistema Linux - hardware

Configurando ADSL - Speedy Telefônica

Slackware - Instalação com Tagfiles

Muito bom esse artigo parabéns, vou tentar aqui no debian!!!!

Excelente artigo.

Testing on Debian

Depois posto resultado !!

Amigo parabéns foi um excelente post!!!!!!

tbm testarei no debian e colocarei resultados

LINUS RULES!!!!!!!!!!

Otimo Artigo Davdson

vou fazer um teste no ubuntu e depois coloco os resultados .

Vol.

Carlos.

Hey bozao!! Olhaih cara, artigo muito bom hein e ja vai ser usado aqui parceiro se eh que lembras dos parceiros "das antigas".

Aquele abraco,

Danyllo

Otimo artigo Davidson, parabens !

Mais estou com um problema logo na instalação no Service For unix 3.5 nao consigo instala o Servido Nis esta dando um erro, Preciso de ajuda pois acho que e por causa do meu PDC que Ruindows2003 "SP1", mais no site do Micro$oft fala que SFU 3.5 suporta Ruindow$ 2003 mais nao especifica se e somente o "R2"

"Supported Operating Systems: Windows 2000; Windows 2000 Service Pack 3; Windows 2000 Service Pack 4; Windows Server 2003; Windows XP"

Por Favor me ajudem preciso muito desse serviço! desde ja agradeço a todos !

Davidson, parabéns pela iniciativa em falar sobre este assunto, pois é bastante complexo e poucas pessoas fizeram esse tipo de integração.

Eu fiz o teu tutorial passo a passo, porém só consegui realizar o teste com o comando id (ou com o comando getent passwd, que faz uma listagem de usuarios), removendo as seguintes linhas do ldap.conf:

nss_map_attribute uidNumber msSFU30UidNumber

nss_map_attribute gidNumber msSFU30GidNumber

Sem essas linhas o comando id funciona. Não sei ao certo porque com essas linhas a integração não funciona.

Fiz duas instalações do zero, tanto do Windows Server 2003 R2 e do Fedora 7. No Windows Server, instalei através do painel de controle e selecionei Identity Managemente for Unix e Subsystem for Unix Based Applications.

Um abraço.

João Dalben.

João,

O Windows Server 2003 R2 possui suporte integrado a autenticação Unix, que precisa ser habilitado, como você fez, quando então as duas linhas do ldap.conf que você citou não precisam ser instaladas e nem o Windows Services for Unix. Eu preferi no artigo descrever o método usando a instalação do Windows Services for Unix por servir para um número maior de versões do Windows, mas no caso do 2003 R2 o método que você usou é o mais indicado.

Um abraço e obrigado pelo dica.

Então é isso, a diferença é do S.O. usado por mim. Por enquanto esse ldap.conf é um arquivo meio, obscuro... preciso me familiarizar mais com ele. Com certeza acho que essa é a etapa mais "complicada" da integração.

Mais uma vez parabéns pelo artigo, me ajudou bastante.

ola, achei interessante o artigo, estou tentando implementar isso, mas uso o suse 10.3 e o server 2000, tem algum material a respeito? quero controlar os acessos do compartilhamento suse pelo samba através do 2000 server, isso pra nao ter que mexer nas restrições de acesso aos arquivos do linux, por ex. o chmod. Se tiver algo a respeito, e puder me informar, agradeço.

Cara, parabéns pelo tutorial. Realmente um tutorial que vai ajudar muitas pessoas.

Davidson, estou utilizando o Windows Server 2008 como controlador de dominio. Tive que fazer algumas alterações no ldap.conf e o comando id funciona, o usuario consegue logar, porem não consegue criar o diretorio. No WS 2008 utilizei um recurso do proprio windows em funções -- serviços de diretorio e mudei alguns parametros no ldap.conf, mas o usuario não consegue criar os diretorios no /home. Você sabe o que pode ser?

Pessol deu certo! Era um parametro no ldap.conf ...

Sei que o post é antigo e os comentários também. Mas como ainda tem muita gente que procura por uma ajuda para ingressar o Fedora no domino windows, acho valido meu comentário.

Utilizo Debian como distro, porém resolvi me aventurar no Fedora 21 no computador da empresa. Vi esse tutorial, e apenas para testar, realmente funciona. Mas tem um serio problema. Falha de segurança. Não se deve colocar usuários e senhas em arquivos de configuração. Nos campos binddn UsuarioBind@DOMINIO.COM

bindpw senhadousuariobind, tenho que colocar usuário e senha do domínio que tenha permissão para ler a base do AD. Então, com a minha maquina no domínio, outra pessoa pode logar na maquina(desde que a conta esteja no AD) e então, simplesmente dando um cat no ldap.conf, esta la o usuário e a senha pra quem quiser ver.

Patrocínio

Destaques

Artigos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Conheça o Zashterminal, um terminal moderno com IA

DOOM Carniceiro: rode o Meatgrinder com uzdoom (Gentoo e Ubuntu)

Samba 4 AD-DC 2026: Como instalar e configurar um Active Directory (via APT-GET)

[Resolvido] Sumiço de redes e micro quedas no iwd/iwgtk (Realtek rtw88)

Como Configurar DNS Reverso (PTR) em Ambientes Linux e Microsoft

Tópicos

Linux MInt nao reconhece placa de som (1)

Midia de instalação LM-21.3 não inicializa (12)

Top 10 do mês

-

Xerxes

1° lugar - 118.089 pts -

Fábio Berbert de Paula

2° lugar - 55.866 pts -

Buckminster

3° lugar - 25.214 pts -

Mauricio Ferrari (LinuxProativo)

4° lugar - 18.266 pts -

Alberto Federman Neto.

5° lugar - 17.358 pts -

Sidnei Serra

6° lugar - 17.325 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 17.201 pts -

Daniel Lara Souza

8° lugar - 16.991 pts -

edps

9° lugar - 16.630 pts -

Diego Mendes Rodrigues

10° lugar - 16.481 pts