Quebrando chave WEP - Wired Equivalent Privacy (parte 2)

Na parte 1 desta série tentei mostrar um pouco sobre o kesmit, um sniffer de rede wifi. Nessa explicarei um pouco mais sobre as particularidades das redes wifi. É extremamente importante ter um conhecimento teórico para enter o funcionamento das ferramentas de quebra de criptografia.

[ Hits: 64.921 ]

Por: Mario Coelho em 14/02/2006

Um pouco de teoria...

Referência:

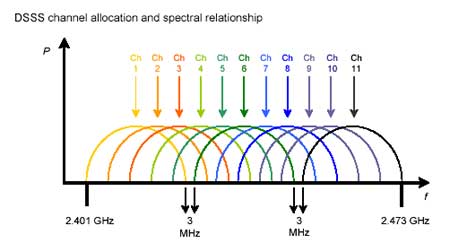

Canais ou Channel

As redes wifi 802.11b e 802.11g funcionam na frequência de 2.4 GHZ, (802.11a funciona a 5 GHZ e não é compatível com 802.11b/g Ok?).

Os canais habilitados pela anatel vão do 1 ao 11, sendo que os AP's permitem você mudar a localidade por exemplo no Japão os canais vão do 1 ao 13.

Modulação

É aqui a principal diferença entre os padrões 802.11b (11 mbps) 802.11g (54 mbps), vale destacar que esta taxa é nominal na realidade existem os pacotes de controle e gerência e ainda quanto mais longe da AP, ou seja, quanto mais fraco o sinal, menor será a taxa, ok?

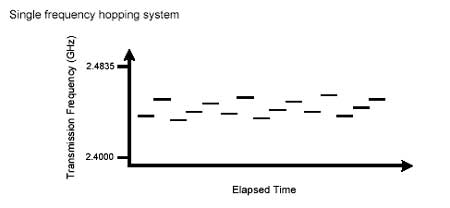

Gráficos das modulações estão nas imagens:

Preâmbulo ou pacotes de controle

Quando uma AP esta em funcionamento ela tem que controlar seus clientes, divulgar o BSSID, verificar erros e muito mais. Todas essas tarefas são feitas pela gerencia, é por isso que uma AP de 11 mbps transfere nos melhores casos 8 mbps.

Meus amigos, vale lembrar que este artigo não tem o objetivo de ser um curso completo, mas sim uma visão geral da arquitetura e redes wifi, ok?

Na próxima página mostrarei um pouco de como é uma arquitetura de redes wifi.

Vamos lendo...

2. Arquitetura e modelos de aplicação BRIDGE

3. Arquitetura e modelos de aplicação Access Point

4. Mais equipamentos e dispositivos de infraestrutura

5. Conclusões

Quebrando chave WEP (Wired Equivalent Privacy) - parte 1

Teste de Intrusão com Metasploit

Rede wireless: autenticação em uma rede WPA

Vírus em câmeras digitais: possibilidades

Tor no BackTrack 5 - Instalação, configuração e utilização

opa, muito interessante... sempre quiz saber um pouco sobre como funciona isso, mas nunca achei nada mais simples assim pra me ajudar... gostei, estarei acompanhando os próximos...

O artigo está excelente, o único detalhe é que o título não está compatível com o conteúdo, pelo menos por enquanto. Vamos esperar pela parte 3 para ver se faz jus ao título do artigo.

Bom, podem me corrigir se eu estiver errado mas o gráfico da antena omni não deveria apresentar um range de 360º? eu acho que você repetiu a imagem do gráfico da antena de grade sem querer ;)

Bom ja consegui fazer funcionar minha USB Wireless do meu notebook no Slackware 10.2 (com chave de criptografia WEP), utilizando o programa NDISWRAPPER, esse é do bom!

Boa! Parabéns, aguardamos os próximos capítulos.

entrei no link para baixar o ISO, mas não tem a descrição de quais interfaces wifi ele suporta, tenho um Notebook Averatec, vamos ver e se funcionar posto a lista.

Oi EAPS, vc tem que procurar o chipset da sua interface de rede.

E verificar na lista de hardware compativeis.

Att.

Mario Coelho

Após alguns searchs na net achei o link para fazer o download o aircrack

ae está o danado .. :)

http://www.packetstormsecurity.org/wireless/aircrack-2.4.tgz

Por que no modo bridge a rede fica mais vulnerável, mesmo tendo criptografia e MAC filter (do mesmo jeito que AP-Cliente)? Sempre achei que assim seria um pouco mais seguro...

Vlw!

Patrocínio

Destaques

Artigos

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Samba 4 AD-DC 2026: Backup & Restore

Samba 4 AD-DC 2026: LAPS (Randomizando senhas locais).

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 128.505 pts -

Fábio Berbert de Paula

2° lugar - 55.413 pts -

Buckminster

3° lugar - 34.119 pts -

Sidnei Serra

4° lugar - 20.476 pts -

Alberto Federman Neto.

5° lugar - 20.207 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.689 pts -

Daniel Lara Souza

7° lugar - 18.452 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.873 pts -

edps

9° lugar - 16.733 pts -

Andre (pinduvoz)

10° lugar - 14.361 pts