Segurança em seu Linux (parte 2)

Continuação do primeiro artigo sobre segurança em seu Linux, porém nessa parte será estudado fork bomb, prevenção contra fork bomb e algumas outras técnicas.

[ Hits: 37.220 ]

Por: Leonardo Damasceno em 16/03/2010 | Blog: https://techcraic.wordpress.com

Utilizando HPING3

Vamos utilizar o HPING3 para enviar pacotes SYN Flood para um site e ver se realmente funcionou. Bem, na verdade pretendemos enviar tantos pacotes SYNFlood para o servidor que hospeda a página web, que ele não vai aguentar e provavelmente irá "cair".

Antes de mais nada, vamos entender o que seria o SYN Flood.

É uma forma de DoS (Deny of service), onde o atacante envia vários pacotes SYN, fazendo requisições ao servidor-alvo, causando uma sobrecarga na camada de transporte.

Bem, se você quer se aprofundar mais neste assunto, sugiro a leitura do wiki sobre SYN Flood.

Para instalar o HPING no Debian GNU/Linux faça:

# apt-get -y --force-yes install hping3

Vamos utilizar o HPING e ver a saída:

# hping3 --flood --syn -c 10000 -a 10.50.81.78 -p 80 10.50.81.56

HPING 10.50.81.56 (eth0 10.50.81.56): S set, 40 headers + 0 data bytes

hping in flood mode, no replies will be shown

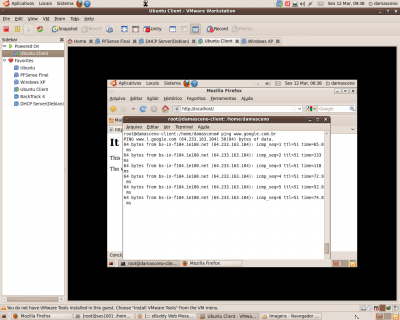

Bem, veja abaixo o que o mesmo causou: Nessa imagem você pode notar que o servidor de teste que foi atacado simplesmente "travou" com o envio de pacotes em forma de "flood".

Agora, veja depois de parar o HPing, como tudo voltou ao normal: Existem várias opções para utilizar o HPing3, então basta estudar um pouco e testar.

A solução

Se você utiliza iptables, basta adicionar essas linhas no seu firewall:# iptables -A FORWARD -p tcp --syn -m limit --limit 10/s -j ACCEPT

# iptables -A FORWARD -p tcp --syn -j DROP

Com isso, o seu servidor vai limitar 10 pacotes SYN Flood por segundo, então um atacante não poderá enviar, 10 mil, ou mil ou uma quantidade alta, para que seu servidor fique enviando respostas (ACK) para cada requisição feita.

Mais sobre isso, você pode encontrar em uma das referências deste artigo, neste link.

Conclusão

Neste artigo vimos uma continuação de segurança no ambiente GNU/Linux.Não ache que apenas o Windows tem falhas, pois nenhum sistema operacional é perfeito, até porque, se fosse, qual seria a graça?

O foco deste artigo (como foi visto) é o teste, explorando vulnerabilidades para que assim possamos entender como funciona e então criar uma proteção para a nossa rede. Fiz vários testes em faculdade, trabalho, casa, e em outros locais, e simplesmente a quantidade de vulnerabilidades encontradas foi imensa.

Para quem quer ser um "pentester", ou do inglês quem faz "penetration test", já existe a nova versão do BackTrack (versão 4 Final). Ele vem com várias ferramentas para a exploração de vulnerabilidades. E para mim, o melhor foi saber que o BackTrack agora está baseado no Debian.

Até a próxima. :)

Fontes:

2. Utilizando Fork Bomb

3. Utilizando HPING3

Servidor de log no Debian com Syslog-ng

Como assinar digitalmente um documento criado no Br/OpenOffice

Libsafe: Protegendo Linux contra Smashing Overflow

Política de Segurança para Dispositivos Móveis

A montagem do artigo foi ótima. A melhor maneira de nos defendermos de um atual ataque é sabendo como eles funcionam de antemão. Alguns usuários tradicionais talvez achem um absurdo ensinar técnicas de invasão, mas a verdade é que somente aprendendo-as é possível defender-se de forma mais eficiente.

Isso sem contar que a melhor maneira de conscientizar o usuário de que, sim, o Linux, apesar de mais seguro, pode ser invadido se usado inadvertidamente, é demonstrando como isso pode ocorrer. Parabéns pelo artigo, que tem conhecimento e dicas valiosas.

Uma coisa eu não entendi, se o ping é direto no servidor porque a regra é usada foi forward é não input?! o.õ

Quais valores no limits.conf são bons prá se colocar sendo no caso um simples desktop?

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Patrocínio

Destaques

Artigos

Trabalhando Nativamente com Logs no Linux

Jogando Daikatana (Steam) com Patch 1.3 via Luxtorpeda no Linux

LazyDocker – Interface de Usuário em Tempo Real para o Docker

Dicas

Linux Mint: Zram + Swapfile em Btrfs

O widget do Plasma 6 Área de Notificação

Tópicos

Vou destruir sua infância:) (2)

[Resolvido] Conselho distribuiçao brasileira (12)

Top 10 do mês

-

Xerxes

1° lugar - 115.020 pts -

Fábio Berbert de Paula

2° lugar - 59.070 pts -

Buckminster

3° lugar - 29.768 pts -

Alberto Federman Neto.

4° lugar - 19.282 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 18.535 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 18.058 pts -

Diego Mendes Rodrigues

7° lugar - 17.137 pts -

edps

8° lugar - 16.895 pts -

Daniel Lara Souza

9° lugar - 16.097 pts -

Andre (pinduvoz)

10° lugar - 15.704 pts