Varredura bruta com NMAP

Neste artigo estudaremos técnicas de varreduras utilizando recursos de fingerprint e portscan. A ideia é conduzir o leitor a conhecer técnicas simples e avançadas do NMAP - The Network Mapper. A tentativa aqui não é esgotar o assunto, e sim utilizar técnicas de manipulação de datagramas (TCP/UDP). Para teste foi utilizado Debian Linux com kernel 2.6.2 e o Nmap 4.11.

[ Hits: 86.675 ]

Por: cristofe coelho lopes da rocha em 27/12/2008

Sintaxe do todo poderoso (Chumbo Grosso)

1.Método da varredura

1 Tiro - Descobrir se o alvo esta ativo na rede (Padrão ICMP - Echo Request)

Só para adiantar, o alvo pode negar ICMP (Humm, muito interessante isto...).

2 Tiro - Consulta DNS para tentar determinar o nome do host.

3 Tiro - Varredura no alvo utilizando o tipo solicitado pelo atacante.

Uma dos pontos fortes do NMAP é a grande variedade de técnicas empregadas. Onde em vez de apenas abrir uma conexão TCP Three-way handshake - o programa transmite datagramas armados para burlar o padrão estabelecido pela RFC vigente.

DA TEORIA À PRÁTICA: Varreduras Sweeps (utilizadas para identificar um host na rede)

Arrepiando na rede:

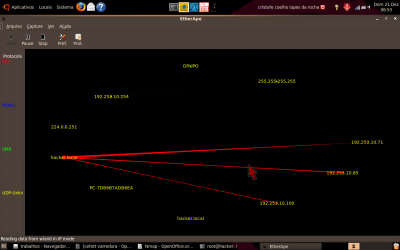

# nmap -sT 192.253.10.0/24

Esta técnica varre a rede 192.253.10.0/24 inteira de forma [-sT] comum, ou seja, não seta a flag TCP voluntariamente estabelecendo apenas Tcp Connect, tornando possível a conexão e fazendo com que seja possível que o alvo LOG (grave alguma informação a respeito da conexão). Este tipo de varredura é barulhenta e facilmente detectada. Exige um bom consumo de banda, porém lhe retorna muita informação sobre os hosts da rede. Resultado:

Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2008-12-21 06:52 AMT

mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled. Try using --system-dns or specify valid servers with --dns_servers

Interesting ports on 192.253.10.71:

Not shown: 1678 filtered ports

PORT STATE SERVICE

139/tcp open netbios-ssn

445/tcp open microsoft-ds

MAC Address: 00:0E:2E:C0:DD:E5 (Edimax Technology Co.)

<-- comentário do autor -->

O primeiro host ativo encontrado foi o 192.253.10.71 com duas portas tcp OPEN (abertas) e seus respectivos serviços e de quebra o MAC Address: 00:0E:2E:C0:DD:E5

É mole, ou quer mais?

<-- fim do comentário -->

Interesting ports on 192.253.10.85:

Not shown: 1531 closed ports, 144 filtered ports

PORT STATE SERVICE

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

443/tcp open https

445/tcp open microsoft-ds

MAC Address: 00:0C:43:81:39:F1 (Ralink Technology)

<-- comentário do autor -->

O segundo host ativo encontrado foi o 192.253.10.85 com cinco portas tcp OPEN (abertas) e seus respectivos serviços. OPA, peraí, portas 80 e 443 abertas, humm isso me sugere algo, servidor WEB encontrado.

<-- fim do comentário -->

Interesting ports on 192.253.10.100:

Not shown: 1678 closed ports

PORT STATE SERVICE

135/tcp open msrpc

406/tcp filtered imsp

MAC Address: 00:18:E7:29:F5:6B (Unknown)

<-- comentário do autor -->

O terceiro host ativo encontrado foi o 192.253.10.100, não muito interessante, possivelmente uma estação de trabalho.

<-- fim do comentário -->

Interesting ports on 192.253.10.203:

Not shown: 1677 closed ports

PORT STATE SERVICE

22/tcp open ssh

53/tcp open domain

80/tcp open http

<-- comentário do autor -->

O quarto host ativo encontrado foi o 192.253.10.203.

Dá licença, sou eu... rsrsrsrsr

Este tipo de varredura na rede inteira pode requisitar tempo para o NMAP retornar, portanto você pode tomar um cafezinho durante a varredura.

<-- fim do comentário -->

Interesting ports on 192.253.10.253:

Not shown: 1670 filtered ports

PORT STATE SERVICE

20/tcp closed ftp-data

21/tcp closed ftp

22/tcp open ssh

24/tcp closed priv-mail

80/tcp open http

110/tcp closed pop3

143/tcp closed imap

443/tcp closed https

953/tcp closed rndc

3306/tcp closed mysql

MAC Address: 00:18:E7:2D:DF:85 (Unknown)

<-- comentário do autor -->

O quinto host ativo encontrado foi o 192.253.10.253 com dez portas tcp OPEN (abertas) e seus respectivos serviços. Será que o cara tem serviços rodando? Destacando a porta 3306 do MySQL (banco de dados) e a porta 22 SSH para acesso remoto (observando que a porta é a default de instalação, ou seja, podendo caracterizar que o administrador apenas instalou o software e não implementou nada de especial na segurança, humm... rumm...

<-- fim do comentário -->

Nmap finished: 256 IP addresses (5 hosts up) scanned in 429.911 seconds

<-- comentário do autor -->

A dinâmica do NMAP é utilizar o Three-way handshake, ou seja, solicitando abertura de conexão. Caso a resposta seja um datagrama com a flag SYN/ACK, o NMAP deduz que a porta está aberta para conexão, caso receba um RST deduz esta fechada.

Observe que com apenas uma linha obtivemos uma série de informações úteis.

Fim da varredura e do comentário é lógico.

<-- fim do comentário -->

2. Sintaxe do todo poderoso (Chumbo Grosso)

3. Utilizando técnicas avançadas

4. Estratégia de guerra - camuflagem - varreduras Stealth

Melhorando o nível de segurança com chflags

Terceirização de segurança gera dúvidas em profissionais de TI

Instalação do Freeradius com suporte a EAP-TLS e PEAP-TTLS MSCHAPv2 no Ubuntu

Uma breve abordagem sobre Criptografia

Metasploit - Instalação e utilização em ambiente GNU/Linux

Inprotect + Nessus: Scanner de vulnerabilidades

Muito interessante seu artigo... parabéns

Jeferson Roseira

muito interessante...

nmap é muito versátil...

Parabéns pelo artigo.. bem elaborado!

Parabéns pelo artigo!

O Nmap é uma ferramenta fabulosa e cheia de "segredos" ainda não explorados, mas todos documentados no site desta ferramenta.

É bom este tipo de artigo porque mostra que segurança não é só IDS e Firewall.

Até porque o Nmap consegue facilmente passar por estes.

Realmente Segurança é algo muito mais profundo do que imaginamos!

Um forte abraço!

Esse artigo vem a complementar toda a teoria do artigo do Matux http://www.vivaolinux.com.br/artigo/Scanners-de-portas-e-de-vulnerabilidades/ que traz toda a teoria... Agora vemos um batalhão de comandos.

Parabéns a vcs que fazem o SL!

Muito intereçante o artigo...

Um bom artigo que esclarece muitas duvidas a respeito dessa ferramenta muito usada por administradores de rede.

Parabéns pelo Artigo!

Parabéns por seu artigo!

Sem dúvida, uma ótima forma de abrir os olhos daqueles "provedores de fundo de quintal", que querem adentrar no mercado

de venda de sinais de internet, sem o conhecimento necessário e o pior, sem o menor interesse em fomentar a devida

mão de obra especializada, que poderia garantir a segurança e integridade de sua rede, a qual, nem sempre é segura, suscetível

a possíveis ataques.

Excelente Artigo.

Serviu muito para meu aprendizado.

Parabéns!

Patrocínio

Destaques

Artigos

Como criar um make.conf no Gentoo (para iniciantes)

Como instalar o Open WebUI para Ollama no Gentoo (com systemd)

INSTALAR (e jogar) COUNTER STRIKE 1.6 (install cs 1.6) NO LINUX

A tragédia silenciosa das distribuições baseadas (ou “agregadas”)

Dicas

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Removendo a trava de versão do Project Brutality para GZDoom/UZDoom

Acelere a compilação no Gentoo com distcc (guia para Systemd)

KDE Plasma 6.5: Como manter o Projetor fixo enquanto você alterna Áreas de Trabalho no PC

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 141.571 pts -

Fábio Berbert de Paula

2° lugar - 61.397 pts -

Buckminster

3° lugar - 30.831 pts -

Sidnei Serra

4° lugar - 25.812 pts -

Alberto Federman Neto.

5° lugar - 21.906 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 20.663 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 20.066 pts -

Daniel Lara Souza

8° lugar - 19.655 pts -

edps

9° lugar - 18.934 pts -

Andre (pinduvoz)

10° lugar - 17.546 pts