Liberação e encaminhamento de portas para VPN

1. Liberação e encaminhamento de portas para VPN

AlbertFr

(usa Outra)

Enviado em 20/08/2020 - 10:12h

Prezados amigos da comunidade, bom diaGostaria de solicitar ajuda referente a um problema que passei a enfrentar no local onde trabalho, vamos ao cenário

Possuo 2 servidores Linux/ CentOS aqui, um apenas para fazer a ligação entre as filiais, que é o meu GW (temos um link privado ponto a ponto), e outra que é um Proxy SQUID/ FW IPTABLES, que tem um link da mesma empresa que faz a ligação do outro, só que este é de internet com IP FIXO.

Tínhamos um equipamento terceiro ligado a nossa rede, que necessita de monitoramento 24/7, e pela mesma ligação tínhamos suporte da empresa que atualizava e instala os softwares necessários no mesmo. Está empresa forneceu um roteador CISCO onde fechávamos uma VPN. O mesmo era ligado via WAN em nossa rede com IP fixo definido por nós, então liberei este IP no FW do meu Proxy (IPTABLES) para que ele não passe pelo SQUID e liberei as portas tcp 50 e 51 e udp 500 e 4500 (regras abaixo), conforme solicitação da empresa e a VPN funcionou até o término do contrato.

iptables -t nat -I PREROUTING -s 192.168.9.40 -j ACCEPT

iptables -A INPUT -p udp --sport 500 --dport 500 -j ACCEPT

iptables -A OUTPUT -p udp --sport 500 --dport 500 -j ACCEPT

iptables -A INPUT -p 50 -j ACCEPT

iptables -A OUTPUT -p 50 -j ACCEPT

iptables -A INPUT -p 51 -j ACCEPT

iptables -A OUTPUT -p 51 -j ACCEPT

iptables -A INPUT -p udp --sport 4500 --dport 4500 -j ACCEPT

iptables -A OUTPUT -p udp --sport 4500 --dport 4500 -j ACCEPT

Uma nova empresa assumiu, trouxeram um novo equipamento e um novo roteador CISCO, só que um pouco mais novo, até aí tudo bem, então utilizei o mesmo IP de rede interno definido para o antigo roteador, eles configuram a VPN e não funcionou, me informaram que precisava fazer um encaminhamento das portas 500 e 4500 para o roteador deles, então apliquei as regras abaixo:

iptables -A FORWARD -p udp -i eth0 --destination-port 500 --destination 192.168.9.40 -j ACCEPT

iptables -t nat -A PREROUTING -p UDP -i eth0 --destination-port 500 -j DNAT --to-destination 192.168.9.40:500

iptables -A FORWARD -p udp -i eth0 --destination-port 4500 --destination 192.168.9.40 -j ACCEPT

iptables -t nat -A PREROUTING -p UDP -i eth0 --destination-port 4500 -j DNAT --to-destination 192.168.9.40:4500

Também liberei a porta 22, mas direcionei para acesso via 3322

iptables -A FORWARD -p tcp -i eth0 --destination-port 22 --destination 192.168.9.40 -j ACCEPT

iptables -t nat -A PREROUTING -p TCP -i eth0 --destination-port 3322 -j DNAT --to-destination 192.168.9.40:22

Feito isso, a VPN subiu, isso na sexta-feira. Acompanhei a instalação de alguns softwares e aparentemente estava OK, mas na segunda-feira o responsável pela instalação dos softwares entrou em contato comigo informando que a VPN havia caído, e que o problema é do nosso lado, uma vez que o roteador já havia sido configurado pela empresa e estava OK

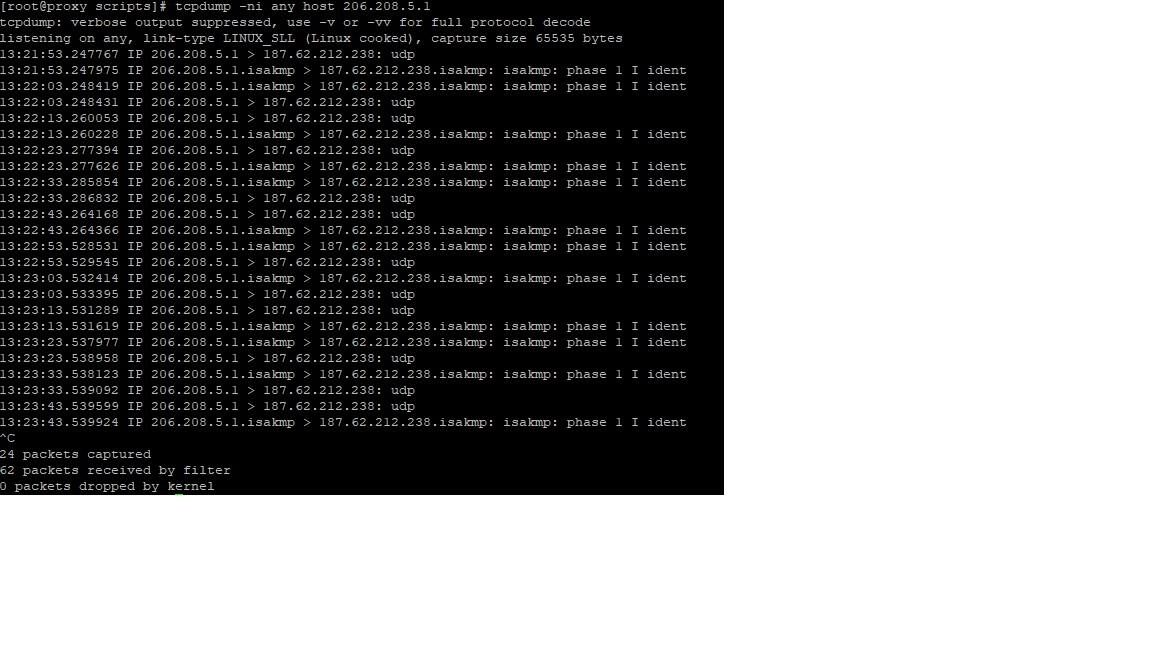

Tentei várias outras formas de fazer a VPN voltar, mas sem sucesso. Segundo o responsável, ele acredita que nosso FW está consumindo os pacotes IPSEC antes dos mesmos serem direcionados ao roteador CISCO, mas não consegui evidenciar isso. Rodei o tcpdump para um dos ENDPOINTs da empresa e o resultado está no anexo.

A empresa também me passou os IPs primários e secundários dos ENDPOINTs da VPN, IPs de configuração SSH e 2 redes, mas não criei nenhuma rota para elas.

Desde já agradeço a ajuda, obrigado

Patrocínio

Site hospedado pelo provedor RedeHost.

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts