Recon and Scan with Metasploit

Quando falamos em Penetration Test (Teste de Penetração), uma das etapas que deve ser executada, é a arte da

recolha de informações sobre determinando alvo.

[ Hits: 13.180 ]

Por: Roberto Soares (3spreto) em 09/03/2012 | Blog: http://codesec.blogspot.com

Scanning

Com isso, diminuímos o tempo em efetuar todo tipo de ataque para todas as 65535 portas existentes, assim, conseguimos ser mais eficazes.

No Framework, existem 5 módulos auxiliares para efetuar o levantamento de portas abertas, que são os listados abaixo, conforme a imagem.

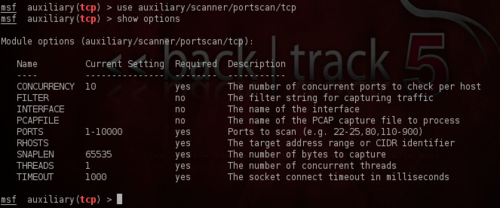

Inicialmente, utilizaremos o módulo que faz o Scan de portas TCP, para isso, executamos o comando:

use auxiliary/scanner/portscan/tcp

Selecionado nosso módulo auxiliar, vamos listar as opções que devemos passar a ele com o comando:

show options

NOTA: Em todos os módulos que estiver utilizando (Exploit, PayLoad, Auxiliary, Encoders e Nops), faz-se necessário preencher todos as opções onde aparece escrito: yes, no campo: Required, ou seja, os módulos requerem algumas informações importantes para seu correto funcionamento.

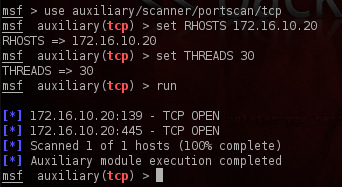

Basta especificarmos as opções RHOSTS e THREADS, para que nosso módulo auxiliar nos dê alguma informação preciosa.

Em RHOSTS, devemos colocar qual será nosso alvo. Aqui em nosso exemplo, utilizaremos a Range da classe B (172.16.10.0/16).

Podemos também aumentar o valor de THREADS para 30, por exemplo. Deve haver um consenso na utilização destes valores em Threads, pois em um ambiente de produção, podemos deixar nossa rede instável e assim prejudicar os sistemas presentes ali.

NOTA: THREADS é o ato de dividir este processo em mais tarefas simultaneamente, proporcionando uma resposta maior nos dados. Porém, a taxa de processamento aumenta e também o desempenho na rede pode sofrer uma pequena degradação.

Vejamos o funcionamento do Scan TCP:

O Scanner TCP é o meio mais básico de realizar um Scanning de portas, pois não requer privilégios no sistema para poder realizá lo.

Veja como ocorre um simples Scan TCP:

Agora, aproveite e teste seus conhecimentos.

2. Scanning

Vazamento de informações vitais via "HP Operations Manager Perfd"

Intrusão simples com Metasploit

From Deploy WAR (Tomcat) to Shell (FreeBSD)

FproxyAdmin - Gerenciador WEB do Proxy

Armitage: a nova interface gráfica do Metasploit

ANDRAX - Pentest usando o Android

Mirror de atualizações do AVG Anti-Virus 8

É sempre bom acompanhar artigos do @roberto_espreto. Hiper interssantes, aprendo muito!

Patrocínio

Destaques

Artigos

Berry Bank: Criando um Banco Digital Gamificado para seus Filhos com Gentoo, Flask e Tailscale

Papagaiando o XFCE com temas e recursos

Dicas

Instale o DOOM Retro no Gentoo facilmente via Overlay

Steam (Flatpak) rodando jogos em partição NTFS

O dock Plank + U-Launcher deixam qualquer desktop mais produtivo

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (17)

Alguém tem que acabar com ANATEL!!! (10)

O que você está ouvindo agora? [2] (229)

Top 10 do mês

-

Xerxes

1° lugar - 129.078 pts -

Fábio Berbert de Paula

2° lugar - 59.363 pts -

Buckminster

3° lugar - 27.907 pts -

Sidnei Serra

4° lugar - 21.261 pts -

Alberto Federman Neto.

5° lugar - 20.932 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 20.013 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 19.760 pts -

edps

8° lugar - 18.897 pts -

Daniel Lara Souza

9° lugar - 18.848 pts -

Andre (pinduvoz)

10° lugar - 17.137 pts