FreeIPA - uma solução integrada de identidade e autenticação para ambientes de rede Linux/UNIX

O FreeIPA é uma solução integrada de gerenciamento de informações de segurança que combina Linux (Fedora), 389 Directory Server, MIT Kerberos, NTP, DNS, Dogtag (Sistema de Certificação). Consiste em uma interface da web e ferramentas de administração de linha de comando.

[ Hits: 9.016 ]

Por: Daniel Lara Souza em 01/09/2020 | Blog: http://danniel-lara.blogspot.com/

Instalação e configuração

O que é o FreeIPA

O FreeIPA (Free Identity, Policy and Audit) é um sistema FOSS (Free and Open Source Software) para gerenciamento de identidade e políticas. É também o projeto open-source para o núcleo do sistema de gerenciamento de identidade da Red Hat (IdM).O objetivo do FreeIPA é fornecer um ambiente centralizado de Gerenciamento de Identidade, Políticas e Auditoria, ele usa uma combinação de vários componentes FOSS como por exemplo:

- Linux - (RHEL Based Linux)

- 389 Directory Server - implementação LDAP

- MIT Kerberos 5 - Autenticação e Single Sign-On (SSO)

- Apache HTTP Server - para interface do usuário da Web para FreeIPA

- DogTag - autoridade de certificação PKI

- BIND - servidor DNS

- Chrony - servidor NTP

Para esse artigo estou usando uma máquina virtual mínima do CentOS 8 com as seguintes especificações.

- CPU - 3,4 Ghz (2 núcleos)

- Memória - 2 GB

- Armazenamento - 50 GB

- Sistema operacional - CentOS 8.1

- Nome do host - srv.home.office

- Endereço IP - 192.168.122.2 / 24

Vamos à instalação!

No CentOS 8, o FreeIPA está disponível no repositório AppStream, empacotado no módulo IDM com perfis diferentes para instalar de acordo com os requisitos dos SysAdmin:

# dnf module install -y idm:DL1/{server,client,dns,adtrust}

Agora vamos configurar o FreeIPA:

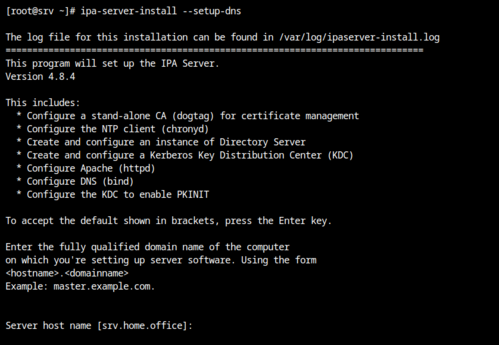

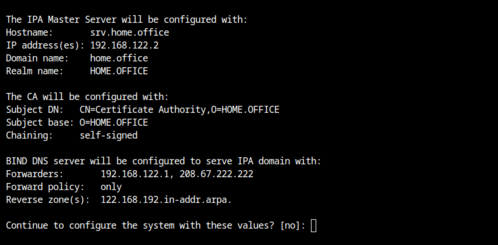

# ipa-server-install --setup-dns

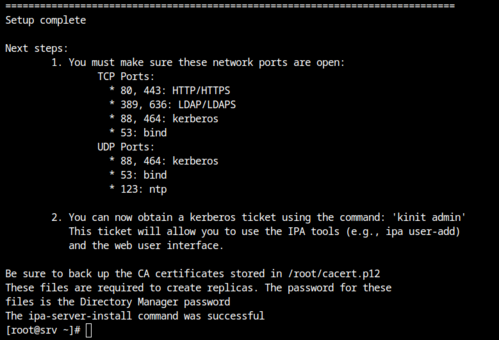

Só seguir e preencher sem erros. E ao final a mensagem do Setup completo: Obtenha o Ticket Kerberos:

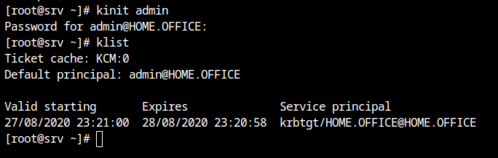

# kinit admin

e depois verifique:

# klist Ajuste o firewall:

# firewall-cmd --add-service={freeipa-ldap, freeipa-ldaps, dns, ntp} --permanent

# firewall-cmd --reload

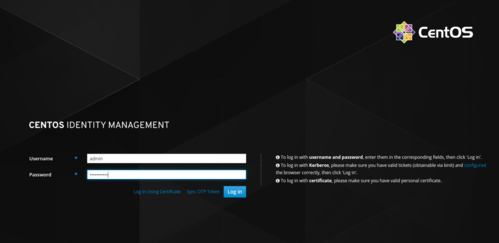

Agora pode acessar e usar o painel do FreeIPA via browser, o acesso não é por endereço IP e sim por FQDN (Fully Qualified Domain Name), o nome do host com domínio completo.

Usuário admin e a senha que foi definido na configuração do FreeIPA:

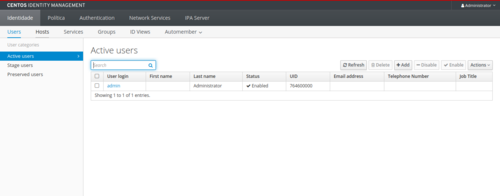

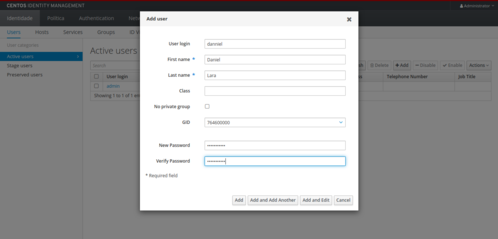

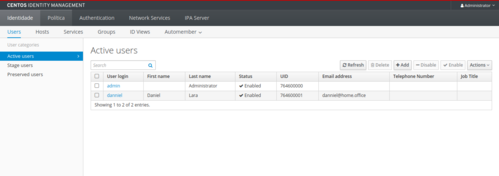

https://srv.home.office Para adicionar um usuário é só clicar em ADD: Agora vamos adicionar uma máquina, no caso estou usando um Fedora como desktop.

Instale o ipa-client:

sudo dnf install ipa-client -y

Ajuste o seu /etc/resolv.conf e adicione como dns primário o endereço do servidor do freeipa. No caso ficou assim:

cat /etc/resolv.conf

nameserver 192.168.122.2

nameserver 208.67.222.222

e execute o comando:

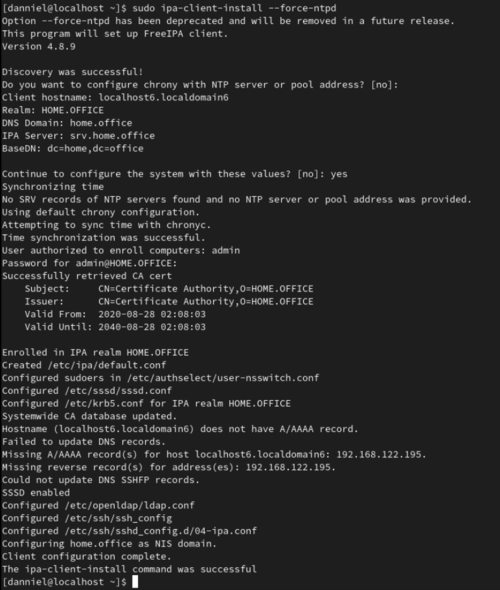

sudo ipa-client-install --force-ntpd Execute o comando para criar o diretório home:

sudo authselect enable-feature with-mkhomedir

E ative na inicialização do sistema:

sudo systemctl enable --now oddjobd

e reinicie a máquina.

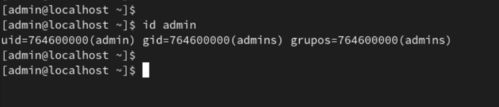

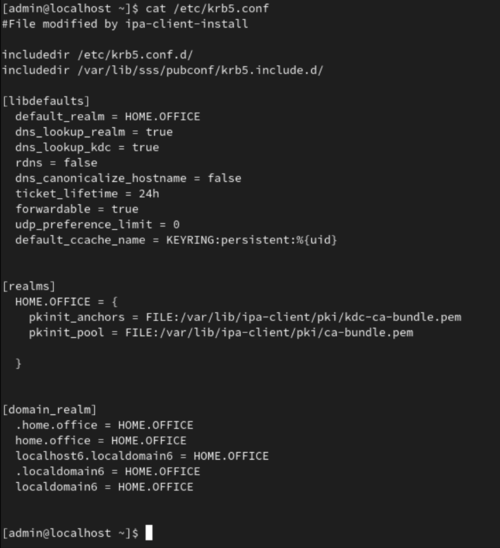

Efetuar o login, no caso do exemplo eu fiz login com usuário "admin": Caso queira ver como fica o arquivo krb5.conf: Freeipa é uma boa ferramenta, caso seu ambiente seja totalmente em Linux é uma boa utilizar.

Guia de referência: https://www.freeipa.org/

MariaDB + phpMyAdmin no Ubuntu 12.04 LTS

Instalando o oVirt 4.3 Single Host

GlusterFS - Um Sistema de Arquivos Distribuídos

Podman - um mecanismo de contêiner sem daemon

Configurando o Stardict com dicionário do Babylon

SliTaz: pequeno, rápido, estável e fácil de utilizar!

Impressora JPG no Linux compartilhada para Windows

Acessando os celulares Motorola no Linux

Muito interessante o FreeIPA!

Atenciosamente,

Diego M. Rodrigues

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Tópicos

Ajudante para criar dicas e artigos no VOL (29)

Hardware (corpo), Software (mente) e Kernel (conexão) (0)

Tentando fazer um "linux ricing" mas falhando miseravelmente... (3)

Top 10 do mês

-

Xerxes

1° lugar - 126.578 pts -

Fábio Berbert de Paula

2° lugar - 54.141 pts -

Buckminster

3° lugar - 30.142 pts -

Sidnei Serra

4° lugar - 21.434 pts -

Alberto Federman Neto.

5° lugar - 19.282 pts -

Daniel Lara Souza

6° lugar - 18.945 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 18.386 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.353 pts -

edps

9° lugar - 16.108 pts -

Diego Mendes Rodrigues

10° lugar - 13.826 pts