Armitage: a nova interface gráfica do Metasploit

Esse artigo tem como objetivo mostrar as funcionalidade básicas do Armitage, interface gráfica que transforma o Metasploit em uma ferramenta parecida com o Immunity Canvas, para pentests.

[ Hits: 89.414 ]

Por: Luiz Vieira em 02/02/2011 | Blog: http://hackproofing.blogspot.com/

Instalação e configuração

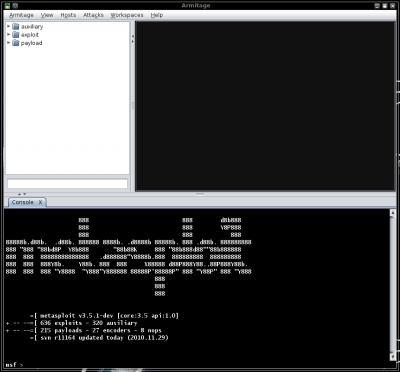

O Armitage é uma GUI (interface gráfica) para Metasploit, que torna todo o processo de exploração simplificado, ao alcance de até mesmo um usuário com pouco conhecimento em Hacking, basta dar alguns cliques e pronto, sistema explorado.

O Armitage esta disponível para downloads no repositório do BackTrack, e pode ser baixado e instalado através do comando "apt-get install armitage". Lembrando que antes de instalar o armitage, pode ser necessário atualizar o repositório do backtrack, para isso dê o comando "apt-get update".

Configuração do Armitage

Para instalar o Armitage no Backtrack, precisamos atualizar os repositórios e instalar o pacote "armitage".# apt-get update

# apt-get install armitage

O Armitage comunica-se com o Metasploit através do daemon RPC, então precisamos iniciá-lo.

# msfrpcd -f -U msf -P test -t Basic

[*] XMLRPC starting on 0.0.0.0:55553 (SSL):Basic...

A próxima coisa se fazer é iniciar o Mysql Server para que o Armitage possa armazenar os resultados.

# /etc/init.d/mysql start

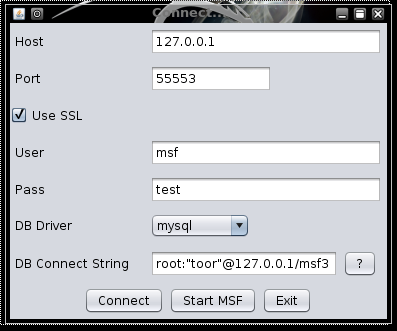

Por último, executamos o "armitage.sh" a partir da pasta /pentest/exploit/armitage, e poderemos visualizar a caixa de diá-logo de conexão. No Backtrack, as credenciais default para o MySQL são root/toor e para o PostgresSQL, postgres/toor.

# cd /pentest/exploits/armitage

# ./armitage.sh

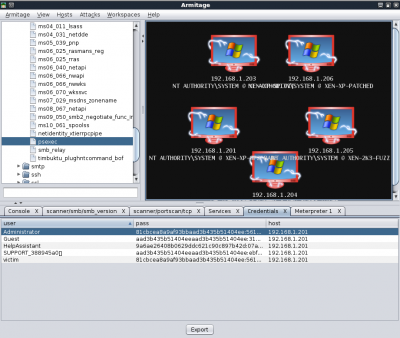

2. Varrendo com o Armitage

3. Explorando com o Armitage

SELinux - Security Enhanced Linux

Virtualização: VMware ou VirtualBox no Ubuntu 9.04 com kernel 2.6.29-11?

ARP Poisoning: compreenda os princípios e defenda-se

Shellter Project - Ferramenta para bypass de AV

Reforçando a segurança das conexões HTTPS no Apache

ClamAV, o kit de ferramentas antivírus

Fazendo sua conexão remota por SSH mais segura

Servidor SSH (Secure Shell Hosting)

Gostaria so de complementar, para executar o comando msfrpcd -f -U msf -P test -t Basic voce precisa entrar no seguinte diretorio /pentest/exploits/framework3/

Valew galera, abraco!

Nossa fast and easy hacking mesmo!!!

Agora nao tem desculpa...Facilitou muito...

Excelente artigo Luiz. Legal mesmo.

abraço.

De certa forma, não acho isso uma boa ideia. É claro, melhora muito o trabalho do profissional da área, mas por outro lado, facilita também para os script kiddies, que pegam exploits de terceiros para explorar falhas em sistemas alheios, e o pior é que é com má intenção. Porque a maioria desses script kiddies não sabem usar uma ferramenta como o Metasploit, ainda mais que é raro conteúdo em português.

Com relação ao artigo, ficou muito bom.

E: Impossível encontrar o pacote armitage

Não consigo instalar.

Só por curiosidade, Armitage é o nome de um personagem do Neuromancer, um dos maiores clássicos da literatura cyberpunk! Leitura altamente recomendada :)

Luiz,

no passo quando eu executa o comando

# msfrpcd -f -U msf -P test -t Basic

[*] XMLRPC starting on 0.0.0.0:55553 (SSL):Basic...

Abaixo da um erro de Killed

como devo proceder ???

Abs,

Rápido e direto :D.

Aqui um vídeo longo de um dos desenvolvedores do programa explorando uma vulnerabilidade do IE: http://www.youtube.com/watch?v=Z0x_O75tRAU

Patrocínio

Destaques

Artigos

Como criar um make.conf no Gentoo (para iniciantes)

Como instalar o Open WebUI para Ollama no Gentoo (com systemd)

INSTALAR (e jogar) COUNTER STRIKE 1.6 (install cs 1.6) NO LINUX

A tragédia silenciosa das distribuições baseadas (ou “agregadas”)

Dicas

Papel de Parede Animado no KDE Plasma 6 (Com dicas para Gentoo)

Homebrew: o gerenciador de pacotes que faltava para o Linux!

Removendo a trava de versão do Project Brutality para GZDoom/UZDoom

Acelere a compilação no Gentoo com distcc (guia para Systemd)

KDE Plasma 6.5: Como manter o Projetor fixo enquanto você alterna Áreas de Trabalho no PC

Tópicos

Aplicações mudam entre monitores após tela de bloquio (4)

Top 10 do mês

-

Xerxes

1° lugar - 140.183 pts -

Fábio Berbert de Paula

2° lugar - 60.704 pts -

Buckminster

3° lugar - 30.232 pts -

Sidnei Serra

4° lugar - 25.616 pts -

Alberto Federman Neto.

5° lugar - 21.682 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 20.466 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

7° lugar - 19.913 pts -

Daniel Lara Souza

8° lugar - 19.522 pts -

edps

9° lugar - 18.783 pts -

Andre (pinduvoz)

10° lugar - 17.437 pts