SSH - Conexão sem senha

Neste artigo mostrarei como fazer conexão SSH sem utilização de senha, tanto no GNU/Linux como no Windows, agregando configurações que podem melhorar, e muito, a segurança em seu servidor SSH.

[ Hits: 27.303 ]

Por: Jeferson R. Costa em 01/03/2013 | Blog: http://www.jefersonrc.com.br/

No Windows

Nesta dica utilizaremos duas ferramentas bem leves, o PuTTY (para fazer a conexão) e o PuTTYgen (para gerar as chaves).

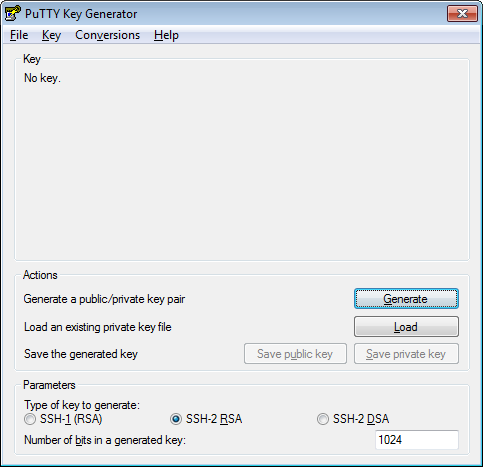

O primeiro passo é gerar as nossas chaves usando o PuTTYgen. Quando executá-lo, será apresentado uma janela semelhante a esta:

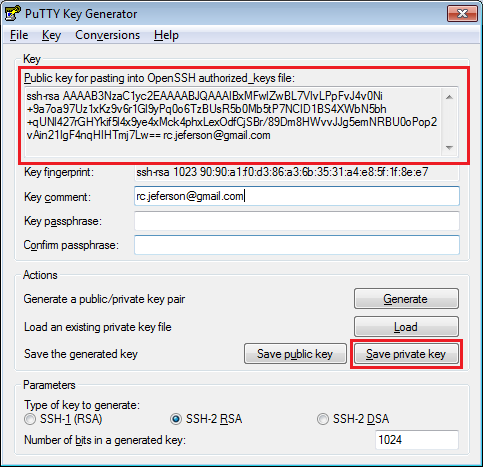

Para salvar a chave pública, você pode clicar em "Save public key", mas eu prefiro copiar o código gerado em "Public key for pasting into OpenSSH authorized_keys file" e colar em um novo documento de texto, assim, quando precisar da chave, basta copiar o código novamente.

Para salvar a chave privada, clique em "Save private key", escolha o local e o nome do arquivo e clique em "Salvar".

* Lembrando: Este arquivo deve ficar muito bem guardado para que ninguém tenha acesso, pois quem tiver acesso a este arquivo, poderá logar no servidor tranquilamente.

Pronto, agora que temos o par de chaves, vamos configurar o servidor.

Configurando o servidor

Acesse o servidor normalmente via SSH e já conectado, vamos verificar se o diretório ".ssh" (o " . " indica que é um diretório oculto) já existe, caso não, basta criá-la com o seguinte comando:# mkdir /home/joao_servidor/.ssh

Agora vamos entrar no diretório:

# cd /home/joao_servidor/.ssh

E editar o aquivo "authorized_keys":

Obs.: Caso não exista, basta criar.

# pico authorized_keys

Certifique-se de que o arquivo está no diretório /home/joao_servidor/.ssh.

Devemos adicionar a chave que copiamos do PuTTYgen ao final do arquivo. Depois de adicionar, basta salvar e sair, agora você pode desconectar do servidor.

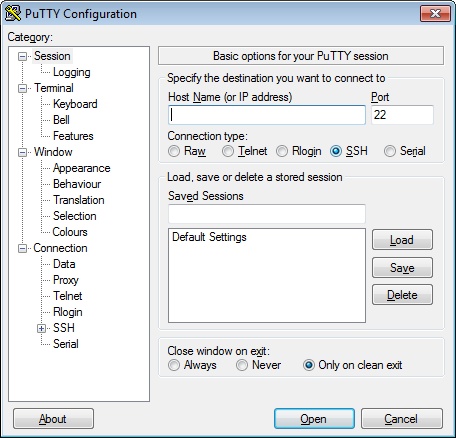

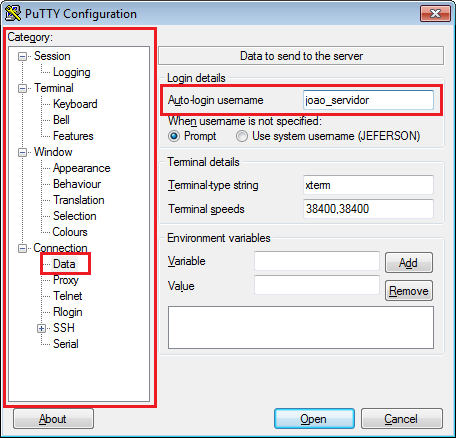

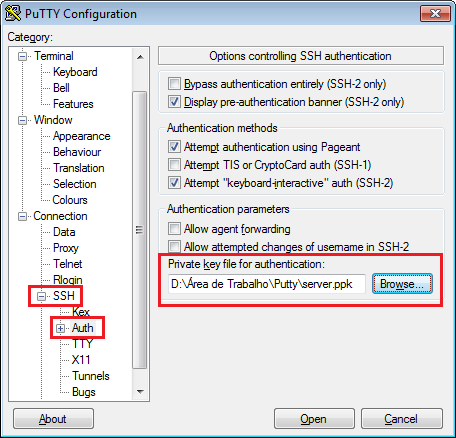

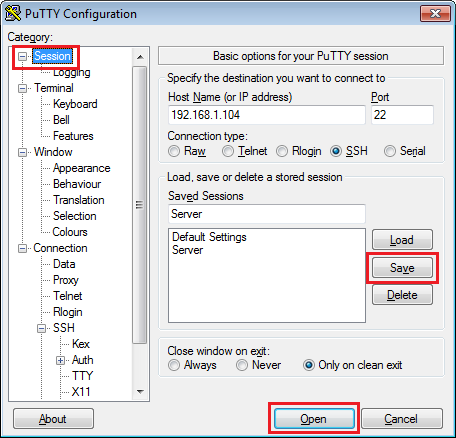

O último passo é editarmos o PuTTY para que o mesmo consiga trocar as chaves com o servidor, para isso, abra o PuTTY. Será exibido uma janela semelhante a essa:

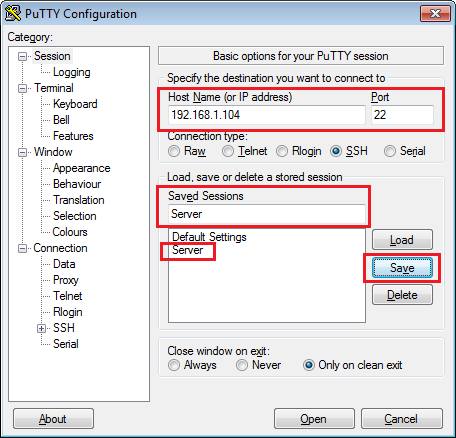

Note que abaixo de "Default Settings", ficou o seu servidor:

2. No Windows

3. Concluindo

Monitorando Rede com Zabbix no Debian 7

Implementando Servidor NTP no Debian

Impressão usando LPRng e KPrinter

Instalando o Nagios no Ubuntu Linux

Aprimoramento de Desempenho da Instalação Debian

Parabéns pelo artigo. Testei aqui e deu certinho, muito bom !!!!

Li seu artigo e vi que você tem intimidade com ssh

tenho um poste aqui no fórum do viva o linux sobre uma dúvida minha e se você puder da uma olhada

http://www.vivaolinux.com.br/topico/vivaolinux/Como-enviar-email-via-SSH

valeu.

Em minha opinião só de acessar os seus servidores através do Window$ já é o maior descuido de segurança possível aqui... (Deixando-nos vulneráveis aos keylogger's de usuários mal intensionados) já que o Linux nos dá a comodidade de rodar diretamente através de CD's e memórias flash... pendrives... etc...

complementando com uma dica... o processo de gerar e disponibilizar a chave pública pode ser reduzido do seguinte modo:

primeiro gera-se a chave com o ssh-keygen... deixando-a em branco como você citou...

depois utilizamos a ferramenta ssh-copy-id para copiar sua chave para o arquivo ~/.ssh/authorized_keys

$ ssh-copy-id -i ~/.ssh/id_rsa.pub joao_servidor@servidor

depois com o acesso liberado... é só agendar todas as tarefas de rotina sem necessidade de estar logado para isso...

Como o nosso amigo noobv3rn citou, realmente só de usarmos o Window$ estamos vulneráveis, mas infelizmente muitos assim como eu não tem escolha pois há um padrão a seguir, e nesses casos, como citado no artigo, uma boa saída é desabilitar o acesso com senha aos servidores e acessa-los somente através das chaves, evitando ataques com Keylogger por exemplo. Mas a dica é muito boa, não conhecia essa ferramenta (ssh-copy-id). Obrigado!

Como muda a porta de entrada? para 2222

Só alterar no arquivo /etc/ssh/sshd.conf o parametro port para 2222.

Qualquer coisa manda ai.

Mudei a porta mais ele ainda esta usando a porta 22 oque faço agora?

existem dois arquivos dentro de /etc/ssh o ssh_config e o sshd_config... O arquivo correto é o sshd_config... Verifique se alterou o arquivo correto.

Não esqueça de verificar se a porta 2222 está liberada no firewall também.

Vale lembrar que o comando ssh-copy-id <IP_da_maquina>, já envia o mesmo para o arquivo autorized_keys, sem precisar realizar o comando que foi mostrado para este passo.

Patrocínio

Destaques

Artigos

Instalação Completa e Configuração Básica do Void Linux

A Fundação da Confiança Digital: A Importância Estratégica de uma PKI CA na Segurança de Dados

Como enviar dicas ou artigos para o Viva o Linux

Como Ativar a Aceleração por GPU (ROCm) no Ollama para AMD Navi 10 (RX 5700 XT / 5600) no Gentoo

Dicas

Samba 4 AD-DC 2026: Backup & Restore

Samba 4 AD-DC 2026: LAPS (Randomizando senhas locais).

Cairo Dock ainda funcional nos dias de hoje

Configuração de IP fixo via nmcli e resolução de nomes via /etc/hosts no Gentoo

Tópicos

Top 10 do mês

-

Xerxes

1° lugar - 129.035 pts -

Fábio Berbert de Paula

2° lugar - 55.693 pts -

Buckminster

3° lugar - 34.367 pts -

Sidnei Serra

4° lugar - 20.491 pts -

Alberto Federman Neto.

5° lugar - 20.582 pts -

Mauricio Ferrari (LinuxProativo)

6° lugar - 18.807 pts -

Daniel Lara Souza

7° lugar - 18.538 pts -

Alessandro de Oliveira Faria (A.K.A. CABELO)

8° lugar - 17.963 pts -

edps

9° lugar - 16.891 pts -

Andre (pinduvoz)

10° lugar - 14.442 pts